2021年12月15日成立的投資者日

主題和演講者Amit Yoran的業務更新,首席執行官Nico Popp的產品回顧,首席運營官Mark瑟蒙德的入市概述,以及全球高級副總裁Dave Feringa,首席財務官Steve Vintz的財務概覽和展望投資者問答2

前瞻性陳述本報告包括前瞻性陳述。除有關歷史事實的陳述外,本陳述中包含的所有陳述,包括有關我們未來的經營結果和財務狀況、我們的業務戰略和計劃以及我們未來經營目標的陳述,都是前瞻性陳述。“預期”、“相信”、“繼續”、“估計”、“預期”、“打算”、“可能”、“將”以及類似的表達方式旨在識別前瞻性陳述。這些前瞻性陳述是基於我們目前對未來事件和財務趨勢的預期和預測,我們認為這些事件和財務趨勢可能會影響我們的財務狀況、運營結果、業務戰略、短期和長期業務運營以及目標和財務需求。這些前瞻性陳述受到許多風險、不確定性和假設的影響。這些風險和不確定因素在我們於2021年11月3日提交給美國證券交易委員會的10-Q季度報告以及我們不時提交給美國證券交易委員會的其他文件中題為“風險因素”和“管理層對財務狀況和經營結果的討論與分析”的章節進行了詳細説明,這些內容可以在美國證券交易委員會網站(sec.gov)上查閲。此外,我們的運營環境競爭激烈,變化迅速。新的風險時有出現。我們的管理層不可能預測所有風險,也不能評估所有因素對我們業務的影響,也不能評估任何因素或因素組合可能導致實際結果與我們可能做出的任何前瞻性陳述中包含的結果大不相同的程度。新冠肺炎疫情及其對我們的業務和全球經濟的潛在影響可能會放大這些風險和不確定性。鑑於這些風險, 由於存在不確定性和假設,本陳述中討論的未來事件和趨勢可能不會發生,實際結果可能與我們所作的任何前瞻性陳述中預期或暗示的結果大不相同。本演示文稿包含預計的財務信息。這種預測的財務信息是前瞻性信息,不應被認為一定是未來結果的指示性信息。這些財務預測信息背後的假設和估計本質上是不確定的,會受到如上所述的各種重大商業、經濟、競爭和其他風險和不確定性的影響。實際結果可能與本文包含的財務預測信息預期的結果大不相同,在本演示文稿中包含此類信息不應被視為任何人表示將實現此類預測中反映的結果。你不應該依賴前瞻性陳述作為對未來事件的預測。雖然我們認為前瞻性陳述中反映的預期是合理的,但我們不能保證前瞻性陳述中反映的未來結果、活動水平、業績、成就或事件和情況會發生。除法律要求外,我們或其他任何人都沒有義務在本陳述發表之日之後更新這些前瞻性陳述中的任何一項,以使這些陳述符合實際結果或修訂後的預期。因此,您不應依賴這些前瞻性陳述來代表我們在本陳述日期之後的任何日期的觀點。此外,除法律另有規定外,, 我們或其他任何人對本演示文稿中前瞻性陳述的準確性和完整性概不負責。本演示文稿還包含獨立各方和我們對市場規模和增長所作的估計和其他統計數據,以及有關我們行業的其他數據。此數據涉及許多假設和限制,請注意不要過度重視此類估計。我們或任何其他人均不對該等數據的準確性或完整性作出任何陳述,也不承擔在本陳述日期後更新該等數據的任何義務。此外,對我們未來表現的預測、假設和估計,以及我們經營的市場的未來表現,必然會受到高度不確定性和風險的影響。收到此演示文稿,即表示您承認您將對您自己對市場和我們的市場地位的評估負責,您將進行您自己的分析,並對我們業務的潛在未來表現形成您自己的看法。本報告包括具有一定侷限性的非GAAP財務措施,不應單獨考慮,或作為根據GAAP確定的財務措施的替代或替代措施。我們定義的非GAAP衡量標準可能無法與其他公司提出的類似非GAAP衡量標準相比較。我們提出的此類措施,其中可能包括調整以排除不尋常或非經常性項目, 不應被解釋為我們未來的結果不會受到這些或其他不尋常或非經常性項目的影響。有關這些非GAAP財務指標與最直接可比較的GAAP財務指標的對賬,請參閲GAAP到非GAAP的對賬部分。我們在本演示文稿中引用的所有第三方商標,包括名稱、徽標和品牌,均為其各自所有者的財產。所有提及第三方商標的內容僅用於識別目的。此類使用不應被解釋為對我們的產品或服務的認可。3.

2021年12月業務和戰略更新

Amit Yoran董事長兼首席執行官5

自IPO 6以來的關鍵里程碑建行和收入以超過25%的CAGR增長*實現FCF+早於IPO增長和盈利預測漏洞管理領域公認的領導者在現代基礎設施領域擴大覆蓋面開發統一暴露平臺擴展領導力客户增長35K+客户顯著全球足跡超過6億美元建行*規模*包括2021e財年,這是第四季度預估的中點加上第一季度至第三季度的實際數據

自IPO在市場份額中排名第一以來的關鍵里程碑?和20多年來憑藉最佳策略的經驗最大的客户羣在虛擬機中擁有35,000多名客户,包括250多萬次累積的唯一Nessus下載量,比我們的競爭對手的CVE覆蓋率高出20%以上²並測試我們的產品達到6西格瑪精度從18年第1季度到第21季度平均每季度增加約360個新的企業平臺客户Tenable是行業和Mark t Share Leader在漏洞管理領域的領先者7虛擬機識別、分類、優先排序和減少錯誤配置

Tenable是漏洞管理行業和市場份額的領先者Cont‘d✔Gartner Peer Insight選擇2020年漏洞評估連續三年✔被弗羅斯特和沙利文在該公司的Frost雷達™:全球漏洞管理市場,2021年報告⁴✔中公認為領導者✔在全球漏洞管理市場的市場份額排名第一?✔被命名為Forrester Wave:漏洞風險管理,2019年第四季度⁵來源:請參閲幻燈片188中列出的尾註

Log4jShell響應發佈檢查24小時內檢查跨產品線工作每秒1-3個易受攻擊的系統已生成對易受攻擊的應用程序的檢查主客户響應工具9

技術的使用正在擴大,容器、OT雲虛擬機、身份服務、BYOD/WFH臺式機、筆記本電腦、服務器在現代基礎架構中的使用呈爆炸式增長Web/API 10

最近的入侵事件突顯了現代基礎設施世界最大的肉類生產商JBS有組織攻擊的複雜性。微軟表示,3月2日,一羣與中國有關的網絡攻擊者攻擊了其Exchange電子郵件服務器。微軟表示,其Exchange Server郵件和日曆軟件存在漏洞,適用於企業和政府數據中心。這些漏洞可以追溯到10年前,至少從1月份開始,中國黑客就利用了這些漏洞。大規模的SolarWinds黑客攻擊使大型企業處於高度戒備狀態。安全研究人員在SolarWinds產品中又發現了三個漏洞,包括一個關鍵的遠程代碼執行漏洞11

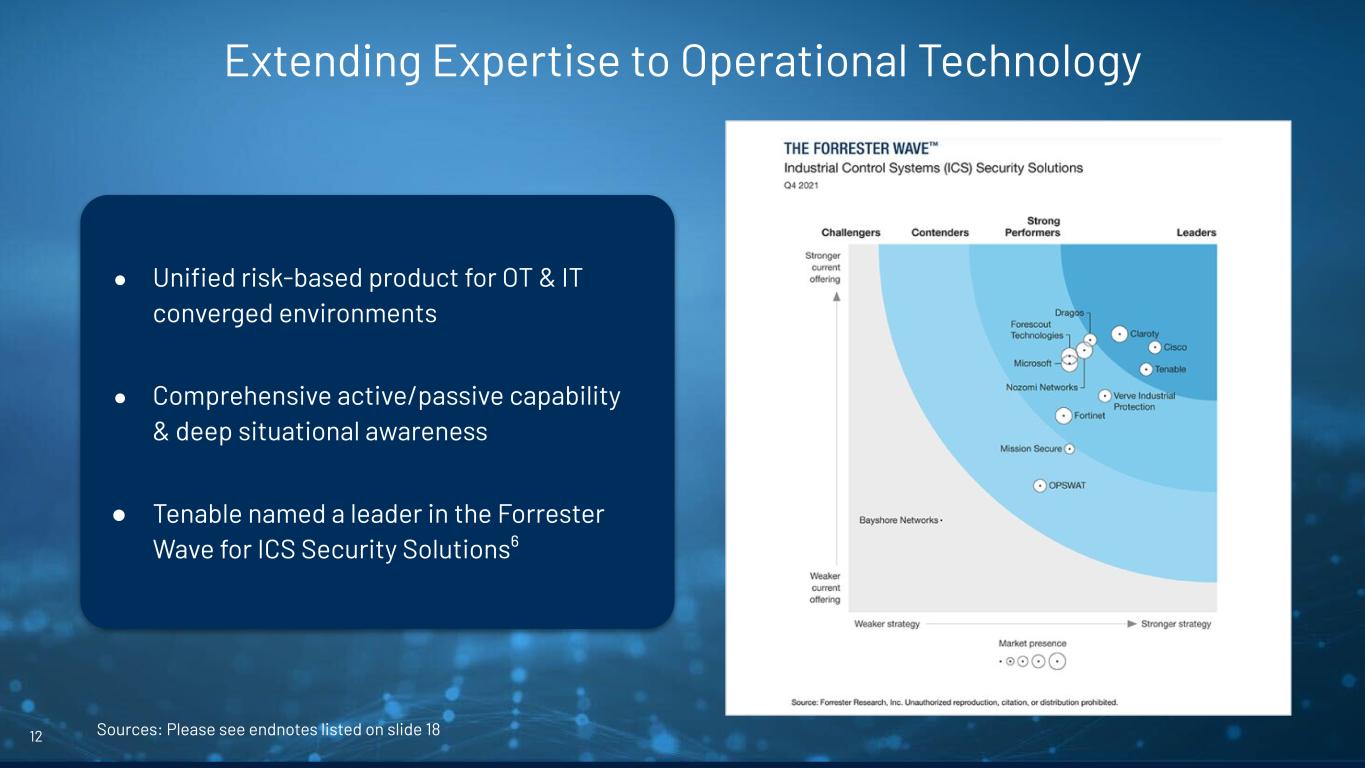

適用於OT和IT融合環境的統一基於風險的產品全面的主動/被動能力和深入的態勢感知Tenable被任命為ICS安全解決方案⁶領域Forrester浪潮的領導者將專業知識擴展到運營技術12來源:請參閲幻燈片18中列出的尾註

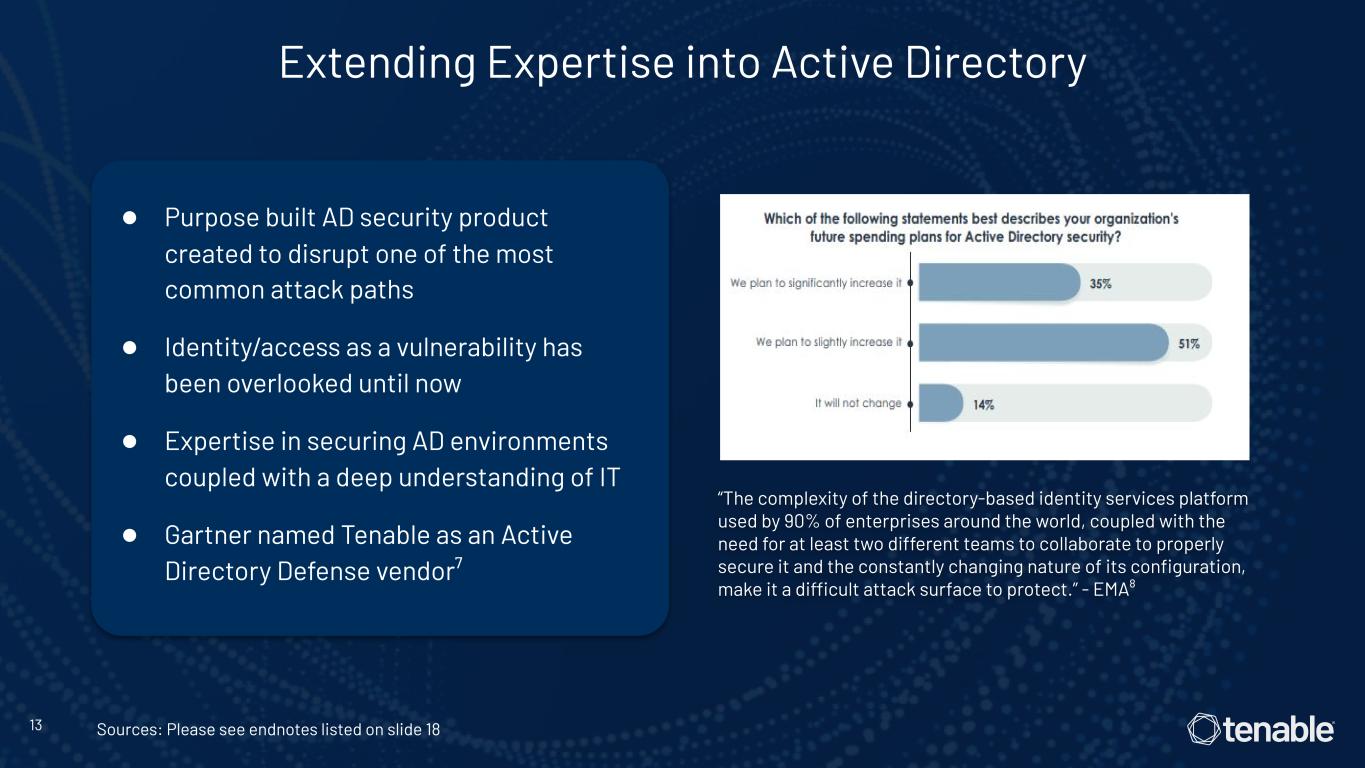

專門為破壞最常見的攻擊路徑之一而創建的AD安全產品身份/訪問是一個漏洞,到目前為止一直被忽視保護AD環境的專業知識,再加上對IT Gartner Tenable作為活動目錄防禦供應商⁷的深入理解將專業知識擴展到Active Directory 13“全球90%的企業使用的基於目錄的身份服務平臺的複雜性,再加上至少需要兩個不同的團隊協作才能正確地保護它,以及其配置的不斷變化的性質,使得它成為一個難以保護的攻擊面。”-EMA⁸Sources

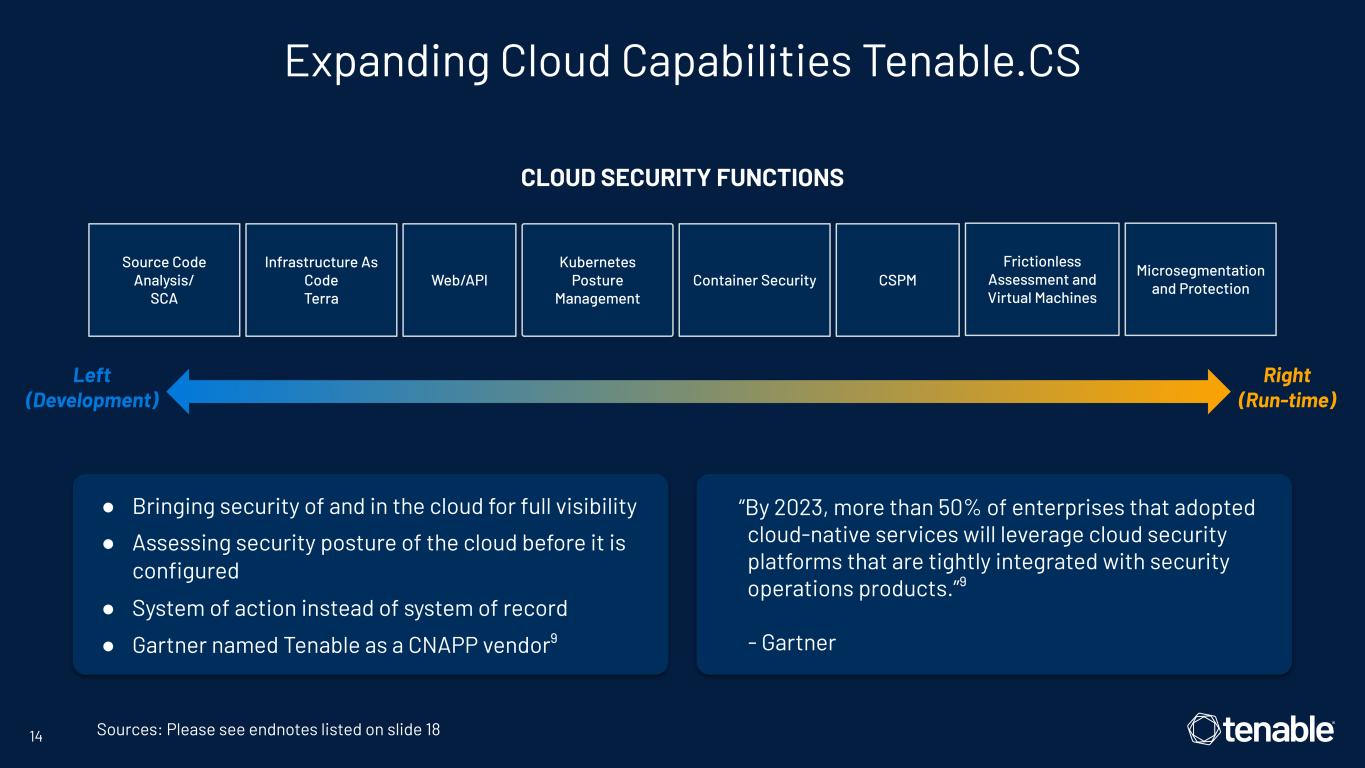

自IPS以來的關鍵里程碑擴展雲能力使能。CS 14來源:請參閲幻燈片18中列出的尾註,將雲的安全性和雲中的安全性帶來全面可見性,在將雲配置為行動系統之前評估雲的安全態勢,而不是在2023年前將記錄系統Gartner指定為CNAPP供應商⁹,超過50%採用雲本地服務的企業將利用與安全運營產品緊密集成的雲安全平臺。“⁹-Gartner左(開發)右(運行時)基礎架構AS Code Terra Web/API Kubernetes狀態管理CSP容器安全無摩擦評估和虛擬機微細分和保護雲安全功能源代碼分析/SCA

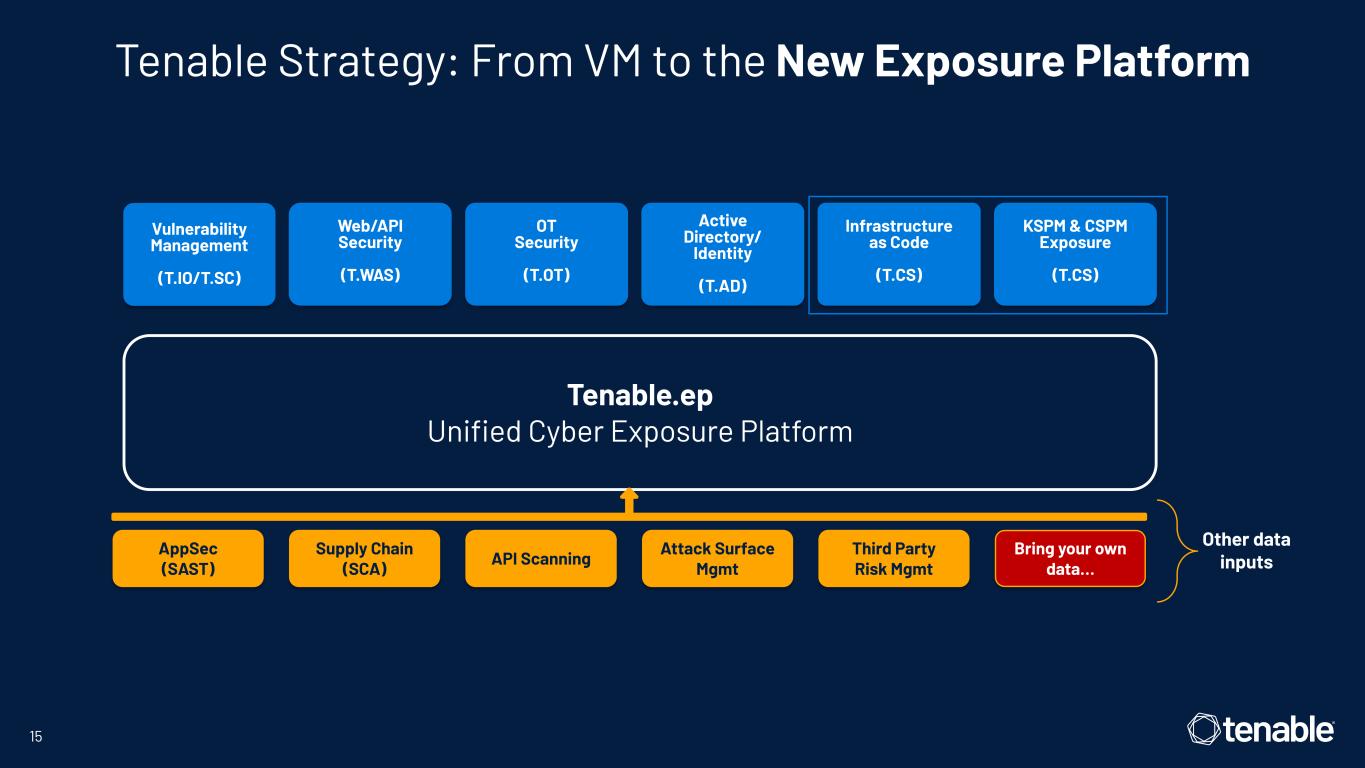

可持續戰略:從VM到新的暴露平臺Tenable.ep統一網絡暴露平臺其他數據輸入漏洞管理(T.IO/T.SC)Active Directory/Identity(T.AD)基礎架構AS Code(T.CS)KSPM和CSPM Exposure(T.CS)OT安全(T.OT)網絡/API安全(T.WAS)AppSec(SAST)供應鏈(SCA)攻擊面管理第三方風險管理API掃描自帶Data…15個

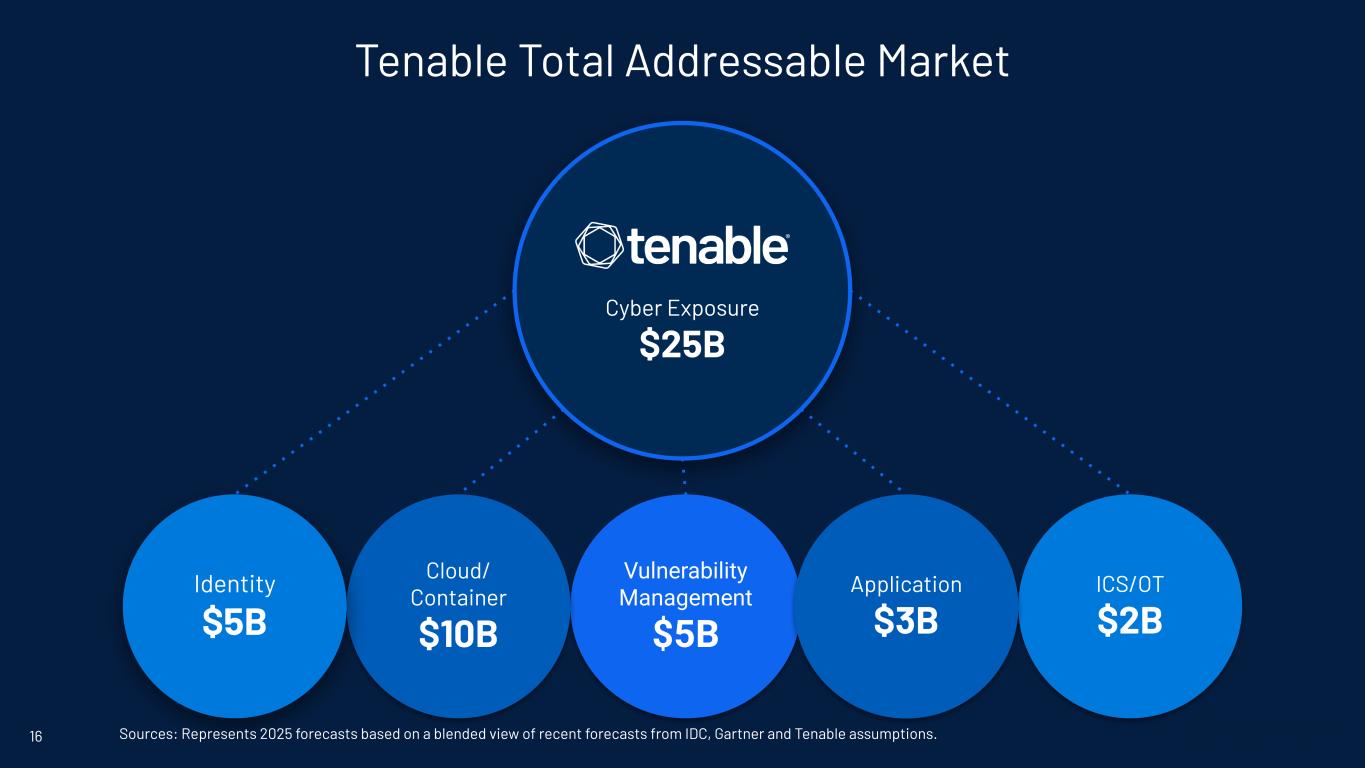

漏洞管理$50億ICS/OT$2B雲/容器$100億應用程序$30億身份$50億網絡曝光$250億TEnable總目標市場來源:代表基於IDC、Gartner和Tenable假設的最新預測的混合視圖的2025年預測。16

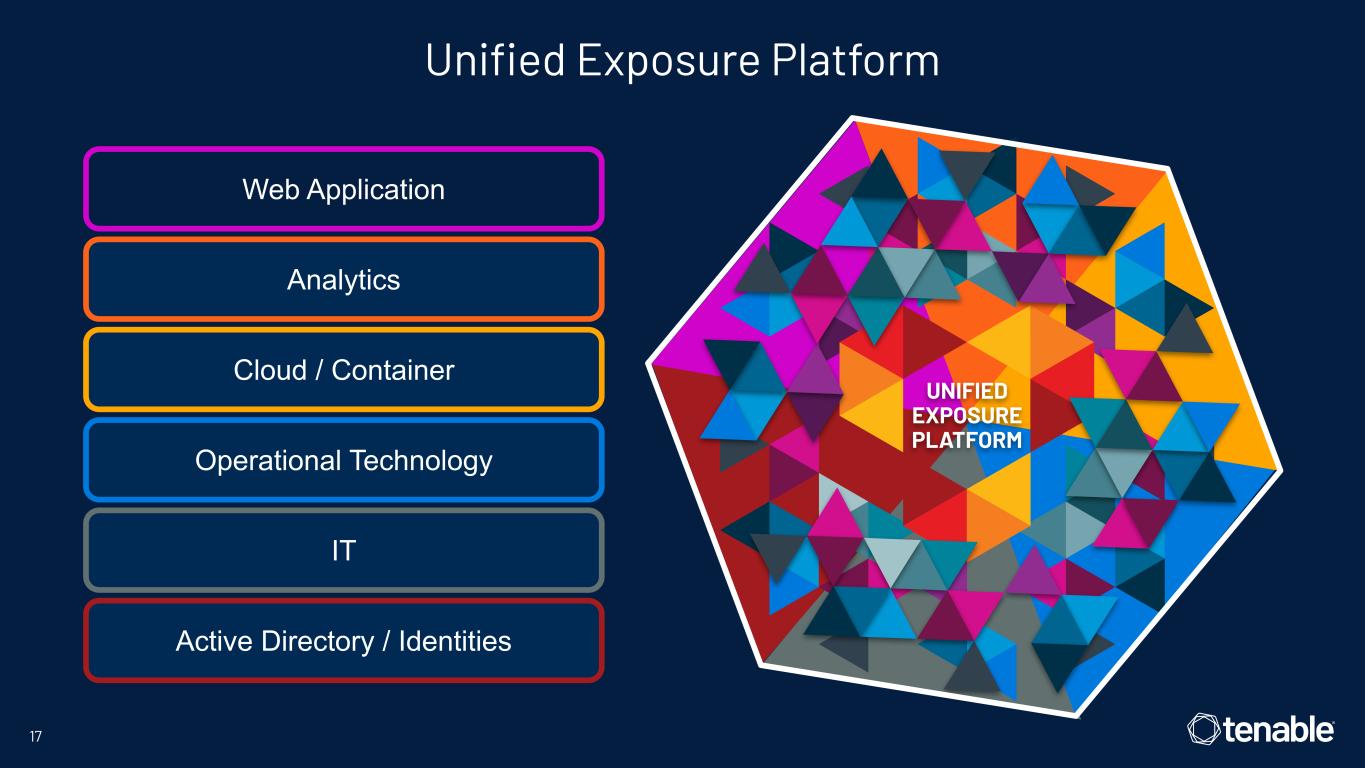

統一暴露平臺Active Directory/Identity IT運營技術雲/容器分析Web應用統一暴露平臺17

尾註幻燈片7和8:1。《IDC,全球設備漏洞管理市場份額,2019年:尋找設備評估掃描和基於風險的補救之間的過渡元素》(DOC#US46284720,2020年5月),2.原則性技術報告:比較領先虛擬機供應商的漏洞和安全配置評估覆蓋範圍,2019年10月3.Gartner Peer Insights客户選擇構成針對文檔方法應用的個人最終用户評審、評級和數據的主觀意見;它們既不代表Gartner或ITS的觀點,也不構成其認可Gartner Peer Insights Customers‘Choice’徽章是Gartner,Inc.和/或其附屬公司的商標和服務標誌,經許可在此使用。版權所有。Gartner Peer Insights Customers‘s Choice’s構成針對文檔方法應用的個人最終用户評論、評級和數據的主觀意見;它們既不代表Gartner或其附屬公司的觀點,也不構成其認可。4.弗羅斯特雷達™:全球漏洞管理市場,2021年報告5.Forrester Wave™由Forrester Research,Inc.版權所有。Forrester和Forrester Wave™是Forrester Research,Inc.的商標。Forrester Wave™是Forrester對市場預測的圖形表示,使用詳細的電子表格繪製,其中包含公開的分數、權重和註釋。Forrester不認可Forrester Wave™中描述的任何供應商、產品或服務。信息基於最佳可用資源。意見反映了當時的判斷,可能會發生變化。幻燈片12:6.Forrester Wave™版權歸Forrester Research,Inc.所有。Forrester和Forrester Wave™是Forrester Research的商標, Forrester Wave™是Forrester對市場預測的圖形表示,使用詳細的電子表格繪製,其中包含公開的得分、權重和評論。Forrester不認可Forrester Wave™中描述的任何供應商、產品或服務。信息基於最佳可用資源。意見反映了當時的判斷,可能會發生變化。幻燈片13:7.Gartner:新興技術和趨勢影響雷達:安全,分析師:Ruggero Contu,Mark Driver,Lawrence Pingree,Elizabeth Kim,John A.Wheeler,Swati Rakheja,Nat Smith,Mark Wah,Dave Messett,Shawn Eftink,Bill Ray,2021年10月12日8.EMA:Active Directory漏洞的興起:是時候敲響警鐘了嗎?-Paula Musich的EMA研究報告Charlie Winckless,2021年11月17日幻燈片15:10。代表基於IDC、Gartner和Tenable假設的最新預測的混合視圖的2025年預測

2021年12月產品回顧

IPO 20年來的關鍵里程碑尼科·波普(Nico Popp)首席產品官

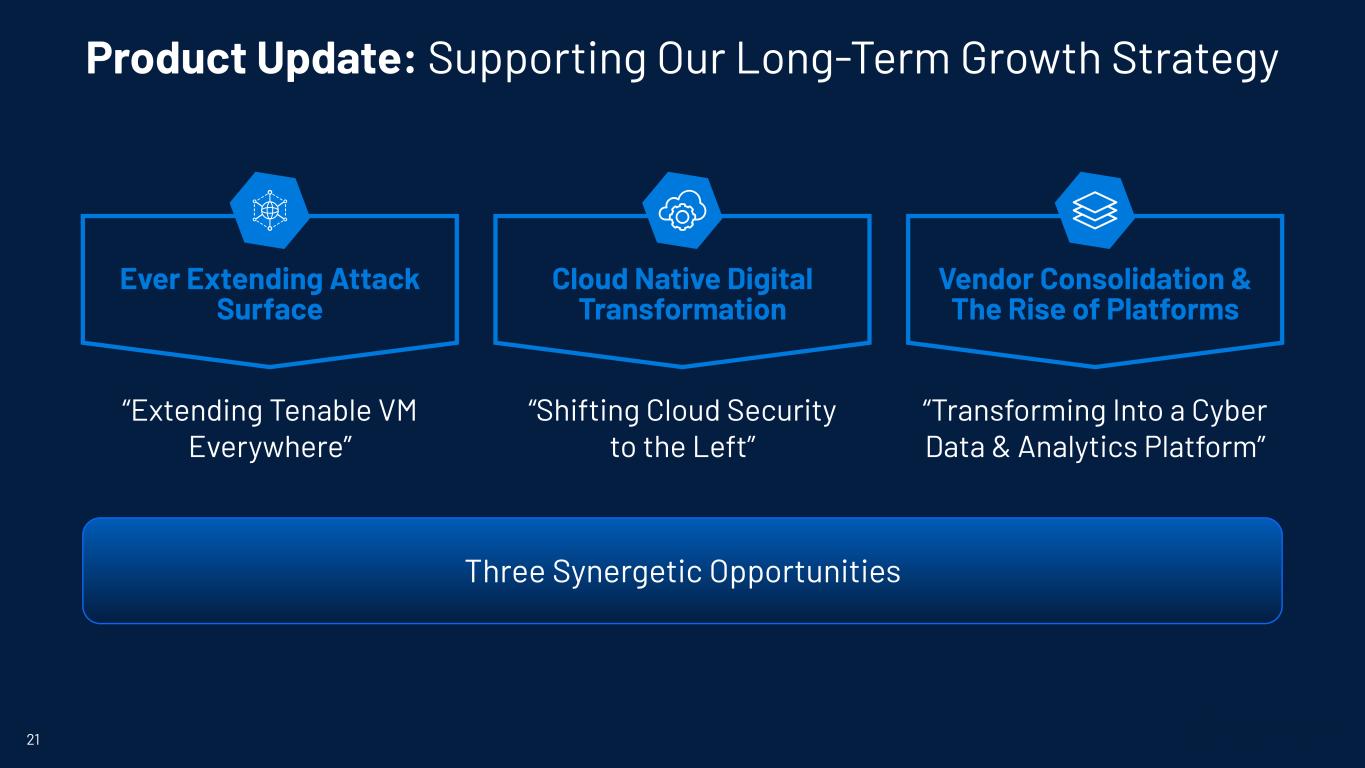

產品更新:支持我們的長期增長戰略21三個協同機遇不斷擴大攻擊面“無處不在地擴展TableVM”“將雲安全向左轉移”“轉變為網絡數據和分析平臺”雲本地數字轉型供應商整合和平臺崛起

不斷擴大的數字攻擊面“VM Everywhere”(各種訪問、配置和軟件漏洞)

“我們有多安全?”仍然很強大。更難了。CISO挑戰:數字攻擊面不斷擴大23個複雜性:更多的攻擊、更多的點解決方案、更多的供應商、更多的集成……作為代碼的基礎設施“我的雲基礎設施安全嗎?”公共雲安全“我的容器和工作負載配置安全嗎?”數字標識“我是否擁有正確的訪問權限?”左(開發)右(運行時)現代攻擊面現代暴露傳統本地IT“我的本地系統針對勒索軟件加強了嗎?”WFH“我的遠程員工的安全衞生是什麼?”OT&Critical Infrastructure“我的工業控制系統有多脆弱?”

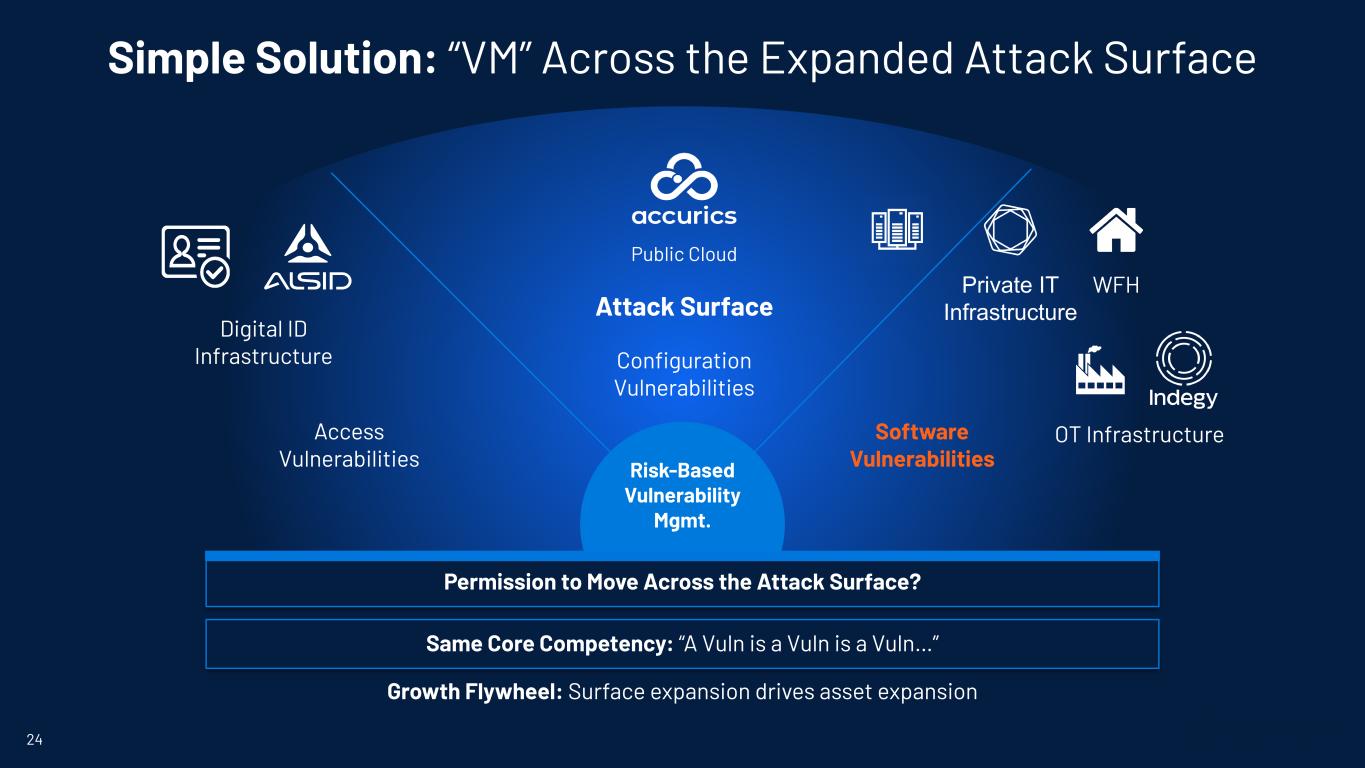

基於風險的漏洞管理。24攻擊面訪問漏洞數字身份基礎架構配置漏洞公共雲軟件漏洞增長飛輪:面擴展推動資產擴展許可在攻擊面上移動?同樣的核心能力:“一個禿子就是一個禿子,一個禿子就是一個禿子…”簡單的解決方案:跨擴展的攻擊面WFH私有IT基礎架構OT基礎架構的“VM”

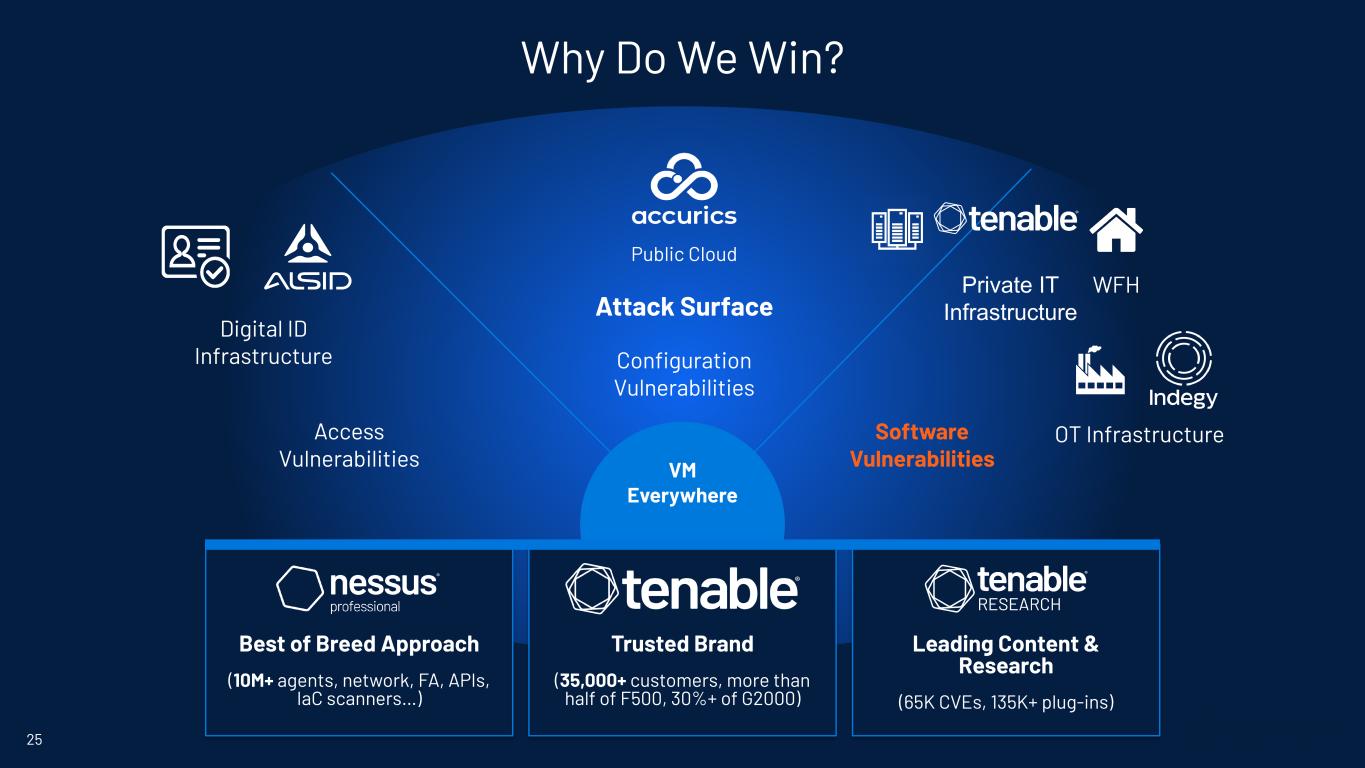

VM Everywhere攻擊表面訪問漏洞數字ID基礎架構配置漏洞公共雲軟件漏洞OT基礎架構同類最佳方法(1000萬以上代理、網絡、FA、API、IAC掃描儀…)值得信賴的品牌(35,000多個客户,超過F500的一半,佔G2000的30%以上)領先的內容和研究(65K個CVE,135K+插件)25我們為什麼獲勝?WFH私有IT基礎設施

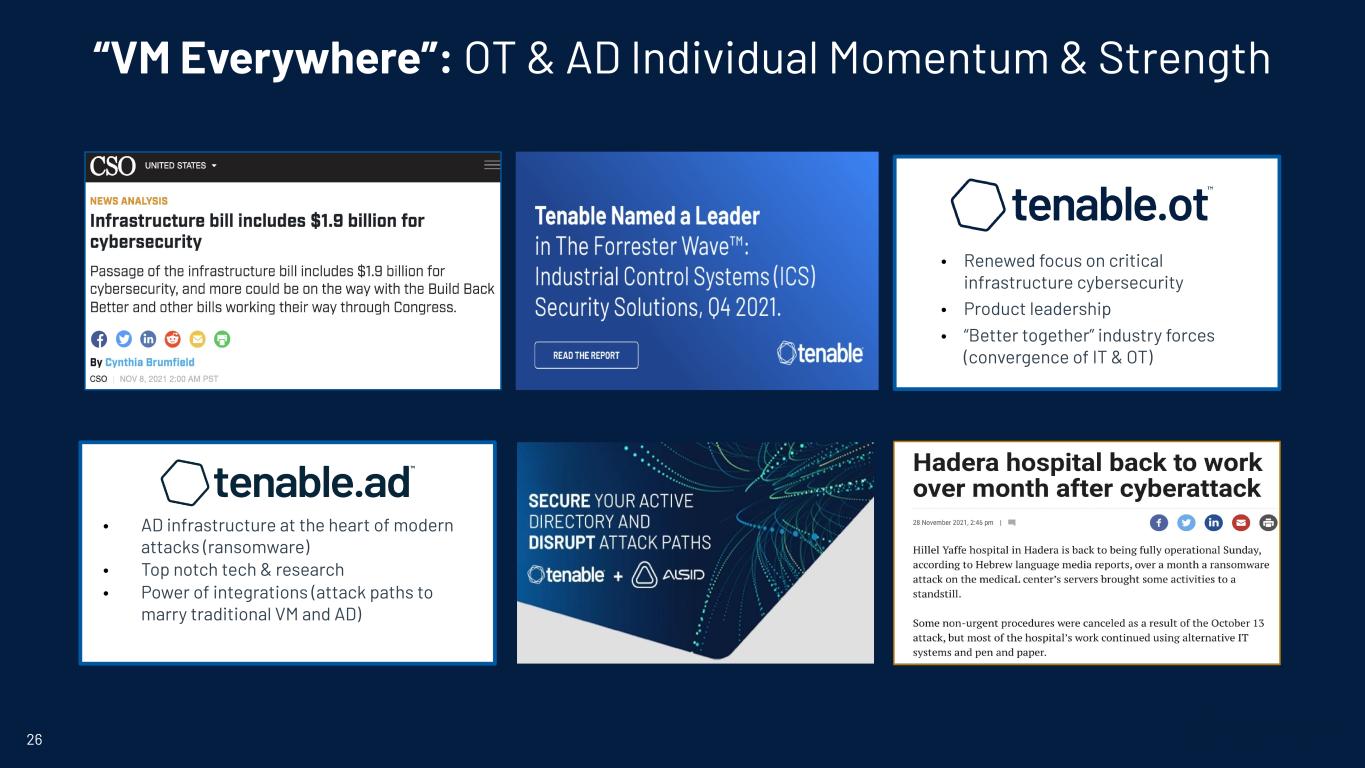

·處於現代攻擊核心的AD基礎設施(勒索軟件)·一流的技術和研究·集成的力量(將傳統VM和AD結合起來的攻擊路徑)26“VM Everywhere”:OT&AD個人動力和實力·重新關注關鍵基礎設施網絡安全·產品領導地位·“更好地結合”行業力量(IT和OT的融合)

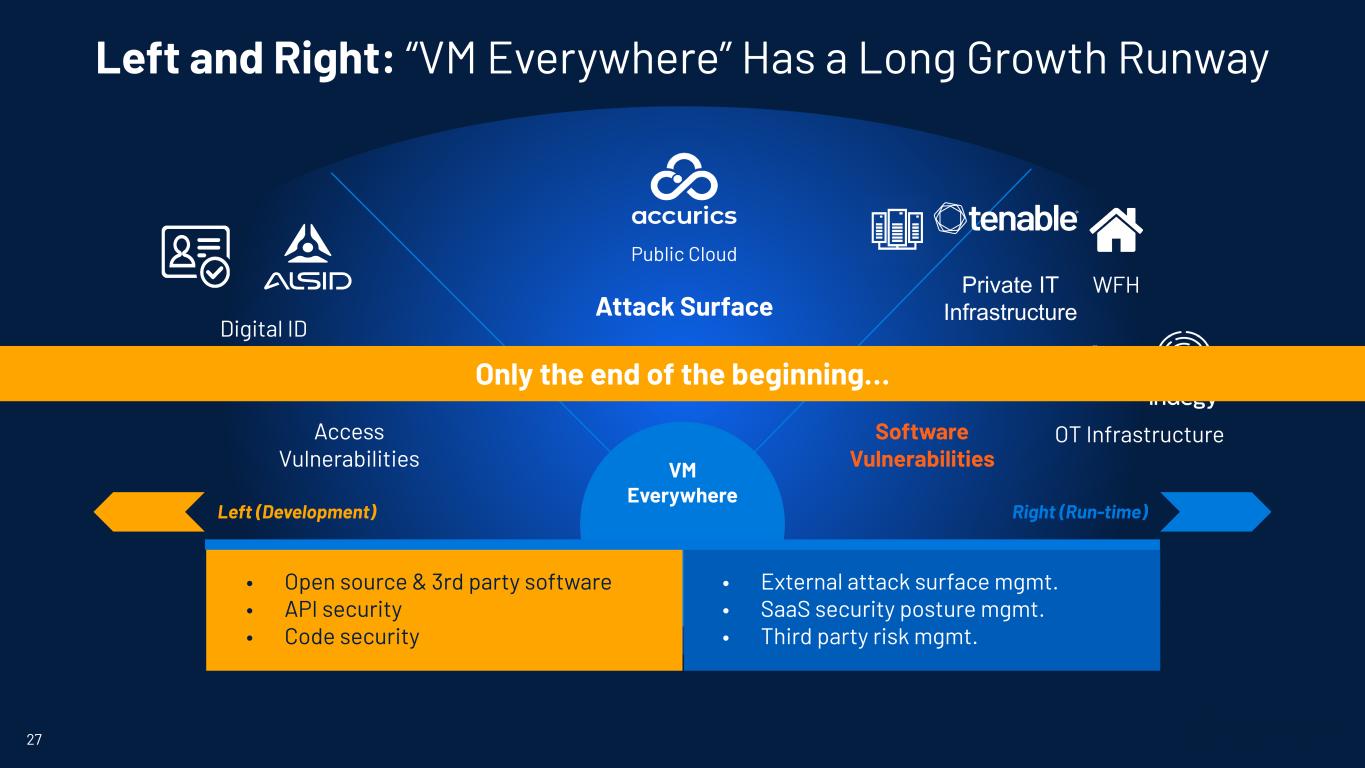

VM Everywhere攻擊表面訪問漏洞數字ID基礎架構配置漏洞公有云軟件漏洞OT基礎設施27左右:“VM Everywhere”有一條長長的成長跑道·開源和第三方軟件·API安全·代碼安全左(開發)·外部攻擊面管理。·SaaS安全狀況管理。·第三方風險管理。正確的(運行時)…私有IT基礎架構僅在開始WFH的末尾

從代碼到雲-左移的雲安全機遇

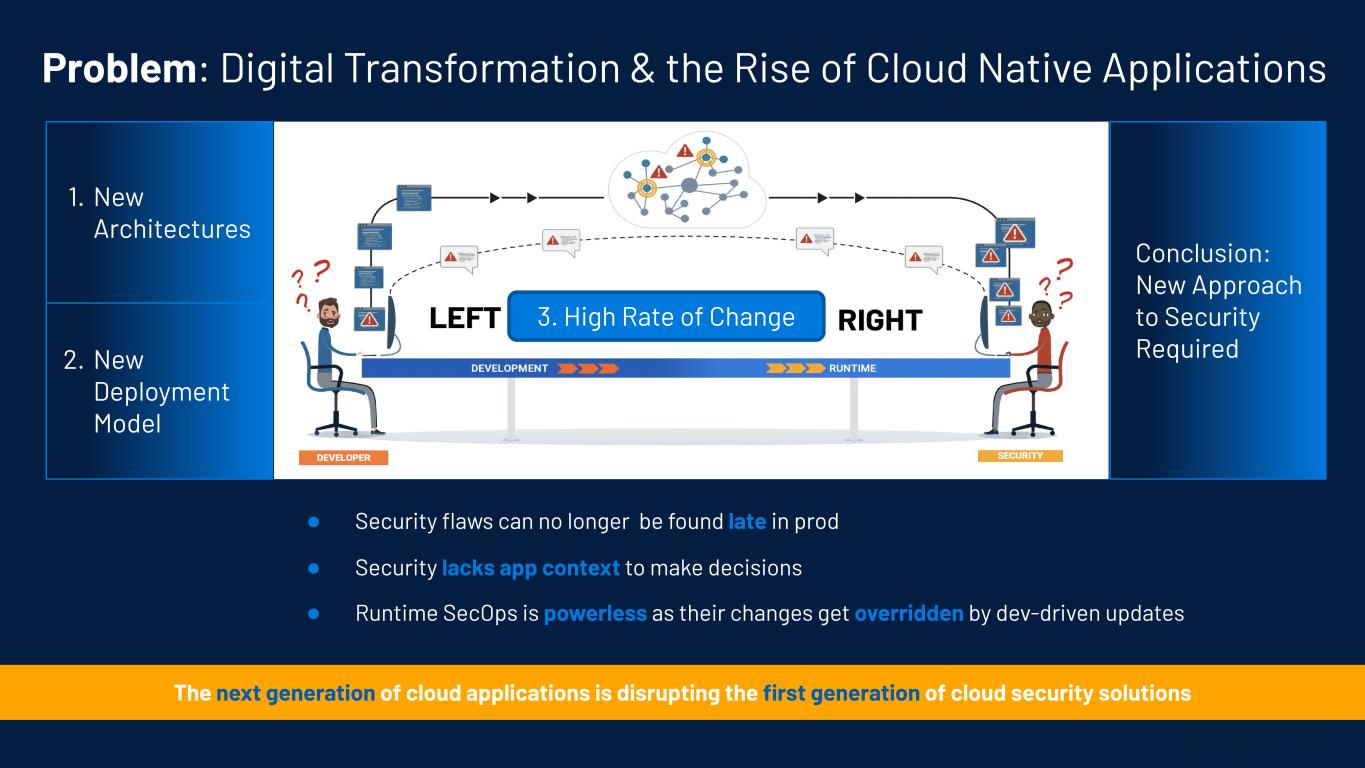

問題:數字化轉型和雲本地應用的興起在生產運行時後期找不到安全缺陷SecOps無能為力,因為它們的更改被開發驅動的更新所覆蓋安全缺乏做出決策的應用上下文下一代雲應用正在顛覆第一代雲安全解決方案3.高更改率1.新體系結構2.新部署模型結論:需要新的安全方法

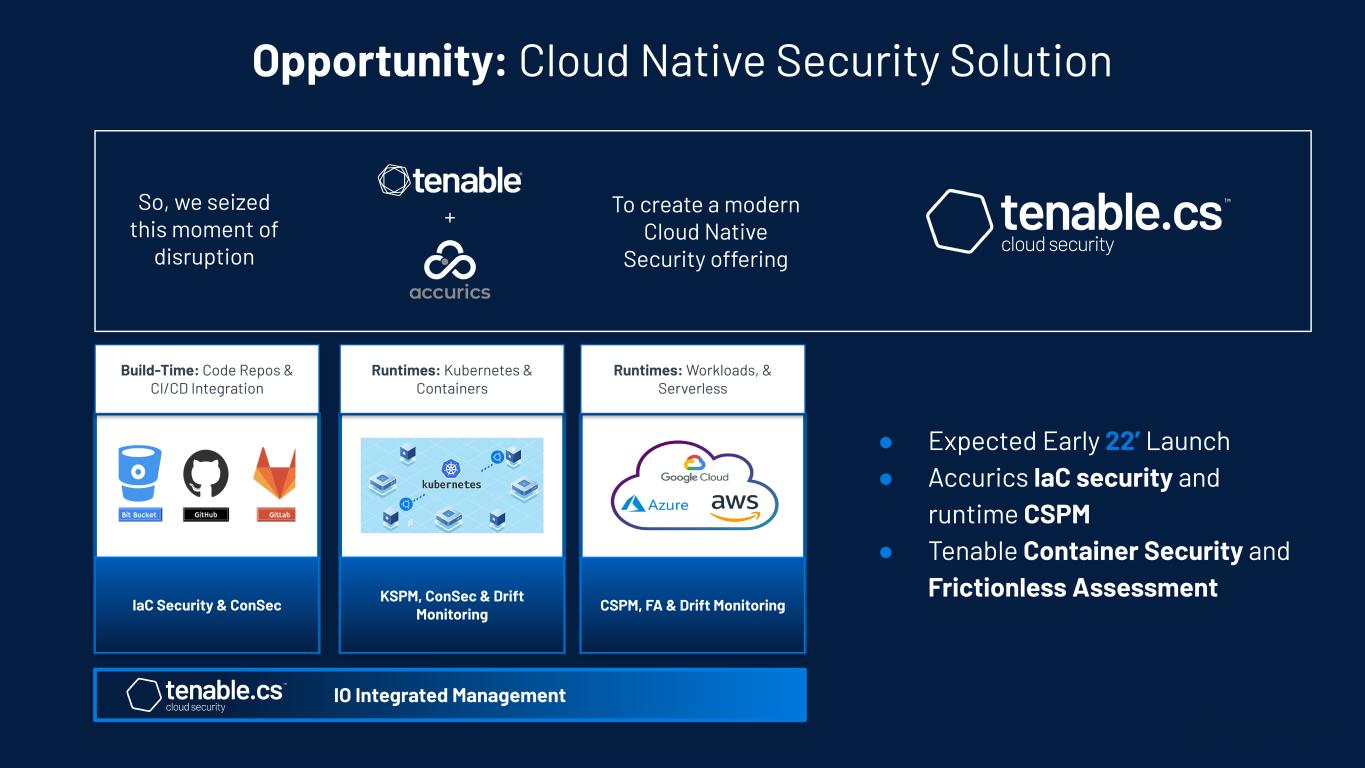

因此,我們抓住這一顛覆性時刻,創建了一個現代的雲本地安全產品,預計在22‘年初發布Accurics IAC安全和運行時CSPM Tabled Container Security and Failure評估+IAC安全和Consec構建時間:Code Repos&CI/CD集成KSPM、Consec和漂移監控運行時間:Kubernetes&Containers CSPM、FA和漂移監控運行時間:工作負載和無服務器IO集成管理機會:雲本地安全解決方案(Cloud Native Security Solution):雲本地安全解決方案(Cobernetes&Containers CSPM)、FA和漂移監控運行時間:工作負載和無服務器IO集成管理機會:雲本地安全解決方案(Cloud Native Security Solution)

31·所有資產和調查結果、所有云,都在一個統一的工作空間和補救工作流程中·交叉銷售:工具Tenable客户已經擁有、已經知道並已經熱愛·為創建GTM優勢的混合企業提供一個現代化的“VM”計劃:集成、集成、集成...Tenable.io:跨所有云(私有云和公共雲)的集成管理私有云WFH傳統企業基礎架構運行時掃描Kube8掃描IAC和Gold IMG掃描FA掃描Nessus代理掃描基於網絡的掃描無摩擦掃描CSPM掃描CRD掃描CSPM掃描Gold Image掃描CSPM掃描Lumin Analytics集成漏洞管理運行時工作負載運行時容器構建時代碼報告

還有一件事,…

33·沒有要部署的代理。沒有要激活的代理。無性能開銷·高度可擴展。超越“快照掃描”進行優化·預計將在2022年上半年推出Tenable.cs,超越無摩擦評估創造技術優勢:來自Tenable.cs的最新創新

作為統一曝光平臺的Next Horizon Table

整個攻擊面的暴露風險是一個極具吸引力的產品價值主張產品捆綁包具有非常有吸引力的ROI CIO希望圍繞幾個值得信賴的供應商整合TEnable Exposure Platform Today:成功的增長引擎T.IO T.OT AD曾是Lumin CloudSec IT 35

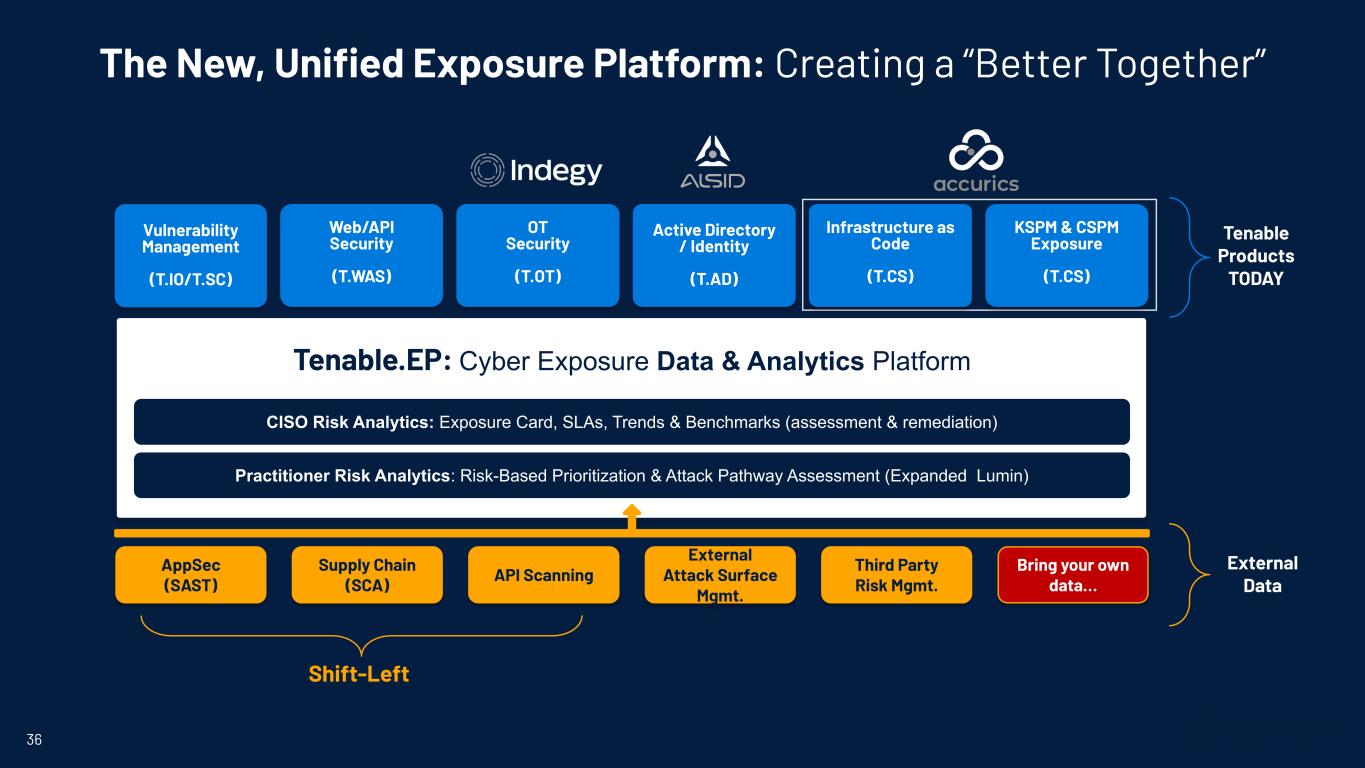

全新的統一暴露平臺:打造“攜手共進”的能力。EP:網絡暴露數據和分析平臺CISO風險分析:曝光卡、SLA、趨勢和基準(評估和補救)從業者風險分析:基於風險的優先順序和攻擊路徑評估(擴展Lumin)左轉AppSec(SAST)供應鏈(SCA)外部攻擊面管理。第三方風險管理API掃描外部數據自帶Data…漏洞管理(T.IO/T.SC)Active Directory/Identity(T.AD)基礎架構AS代碼(T.CS)KSPM和CSPM暴露(T.CS)OT安全(T.OT)Web/API安全(T.WAS)Tenable Products Now 36

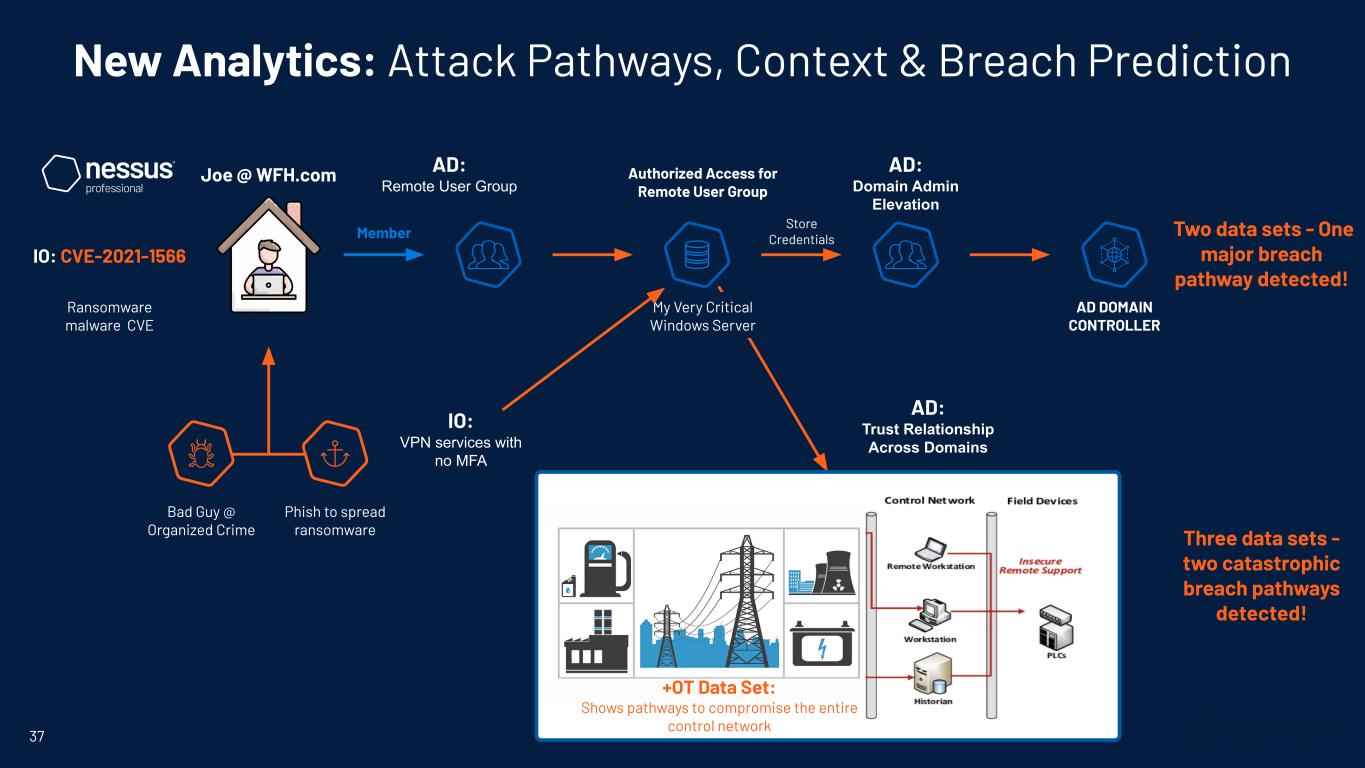

Joe@WFH.com加分:對另一個域的特權訪問(通過無保護的VPN漏洞和AD域信任關係)AD:跨域的信任關係關鍵工業基礎架構三個數據集-檢測到兩條災難性的漏洞路徑!+OT數據集:顯示危害整個控制網絡的路徑新分析:攻擊路徑、上下文和漏洞預測勒索軟件惡意軟件CVE IO:CVE-2021-1566遠程用户組的授權訪問My Very Critical Windows Server AD:域管理員提升存儲憑據AD:遠程用户組成員Bad GuadAD域控制器IO:不帶MFA的VPN服務37

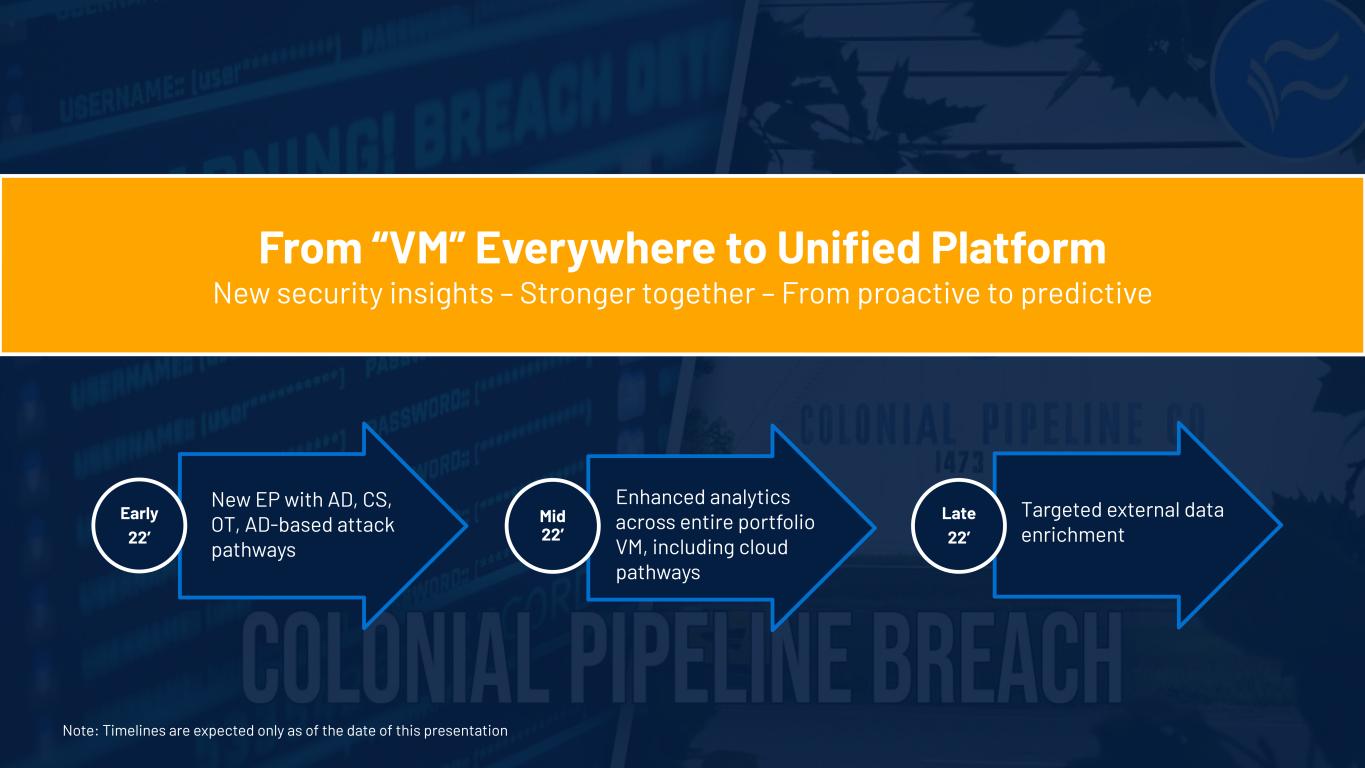

從“VM”Everywhere到Unified Platform全新的安全洞察力-更強大-從主動式到預測性新EP,包括基於AD、CS、OT、AD的攻擊途徑Mid 22‘增強了對整個產品組合VM的分析,包括22’Late 22‘目標外部數據豐富的雲路徑注意:預計的時間線僅截至本演示文稿的日期

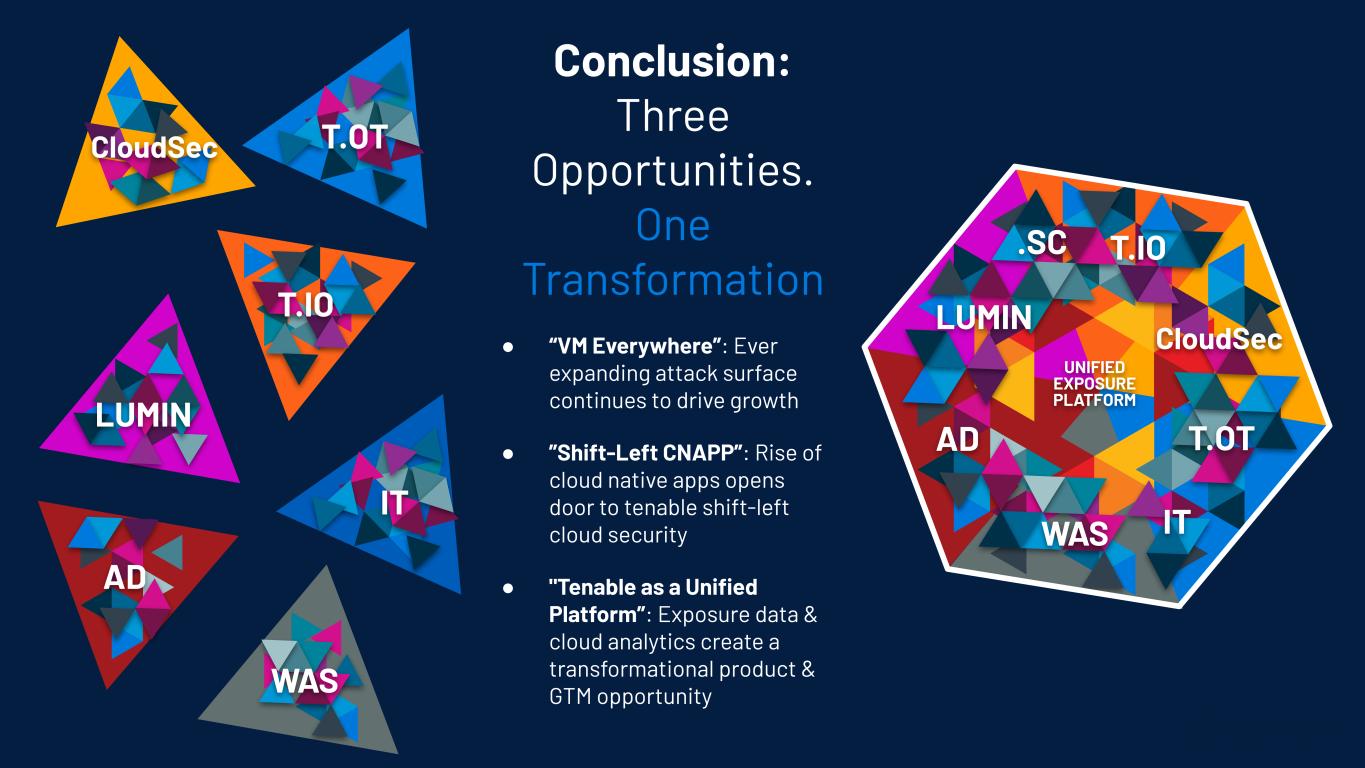

結論:三個機會。One Transform統一暴露平臺T.IO T.OT AD是Lumin CloudSec IT“VM Everywhere”:不斷擴大的攻擊面繼續推動增長“Shift-Left CNAPP”:雲本地應用的興起打開了支持Shift-Left雲安全“Tenable as a Unified Platform”的大門:曝光數據和雲分析創造了一個變革性產品>M機會T.OT T.IO AD是Lumin CloudSec IT.sc

2021年12月進入市場更新

IPO 41以來的關鍵里程碑首席運營官馬克·瑟蒙德

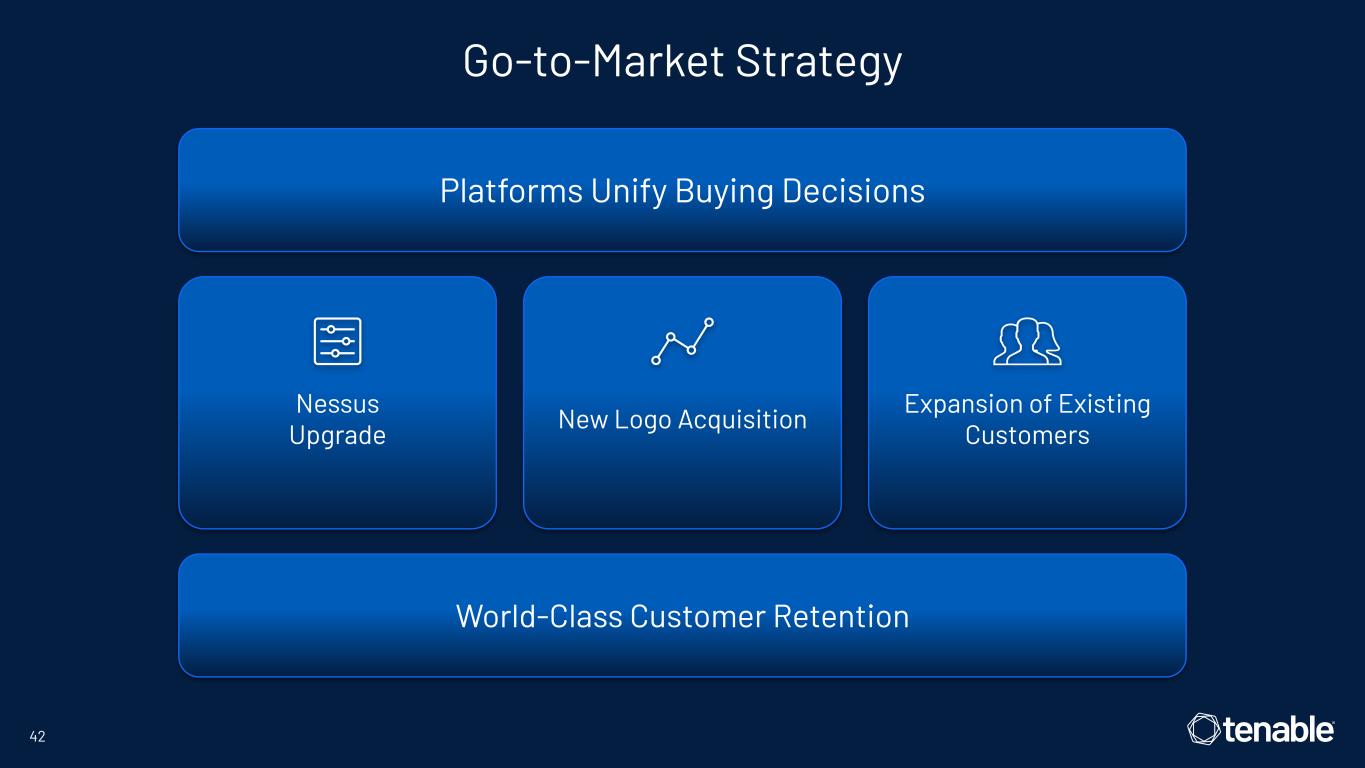

入市戰略平臺統一購買決策Nessus升級世界級客户保留新標識收購擴展現有客户42

為什麼我們贏得▪技術、技術、技術▪龐大而忠誠的客户羣和強大的Nessus品牌▪訓練有素(核心和專業化)、以指標為導向的全球銷售隊伍▪被公認為VM和OT▪領域的領導者,擁有1,900多個合作伙伴▪在公共部門▪企業體驗(專業服務、技術支持、合作伙伴生態系統、客户成功)中的重要存在,為成功做好了準備!

重點領域和增長驅動因素增加銷售能力(核心和專業)併產生更高的銷售效率利用龐大的現有客户羣推動增量使用案例和擴展保持較高的客户續約率利用合作伙伴生態系統擴大我們的銷售、服務和地域覆蓋薪酬計劃推動與公司目標保持一致1 2 3 4 5重點領域和增長驅動因素44

全球業務和龐大的生態系統科倫比A斯洛伐克35,000多家客户在35個國家和地區開展業務業務遍及160多個國家和地區1900多家合作伙伴組織300多家MSSP在210財年增加了快速增長的市場路徑45

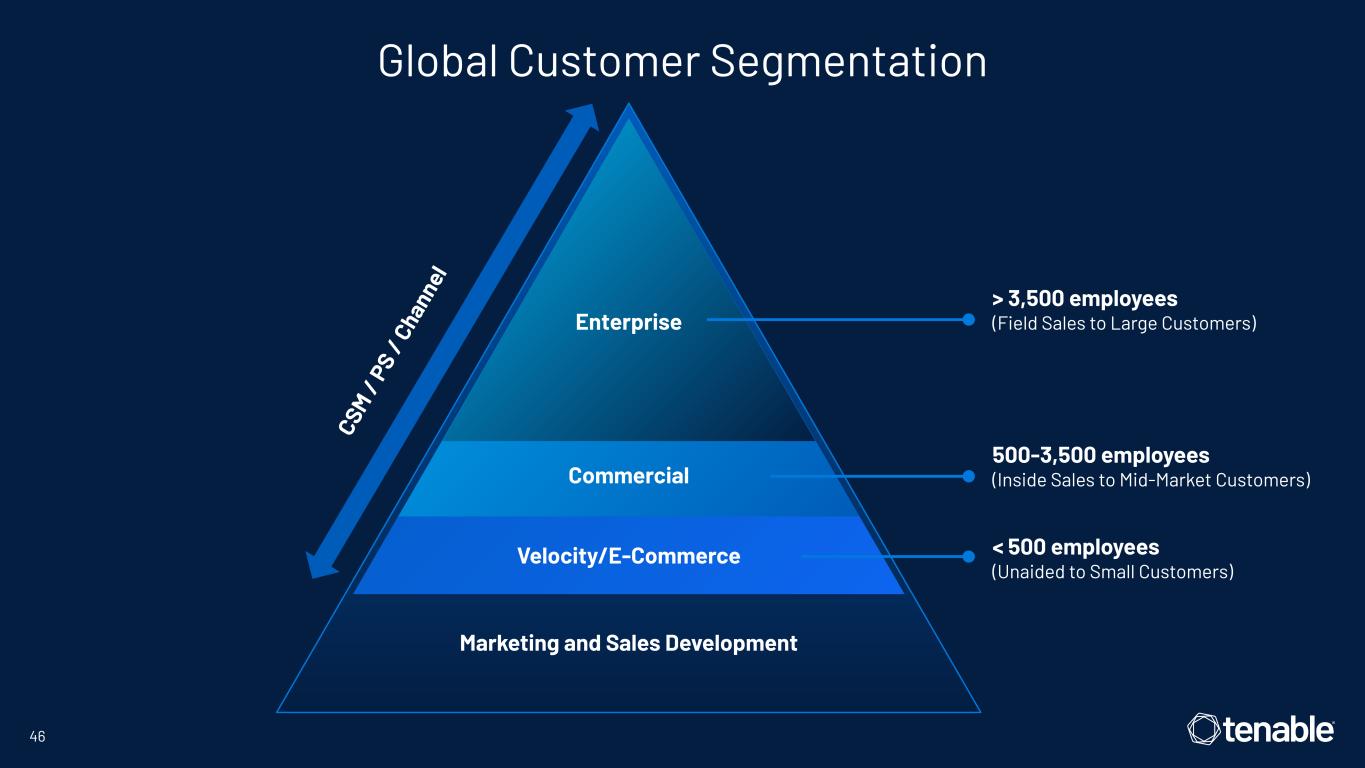

全球客户細分企業商業速度/電子商務營銷和銷售開發>3500名員工(面向大客户的現場銷售)500-3500名員工(面向中端市場客户的內部銷售)

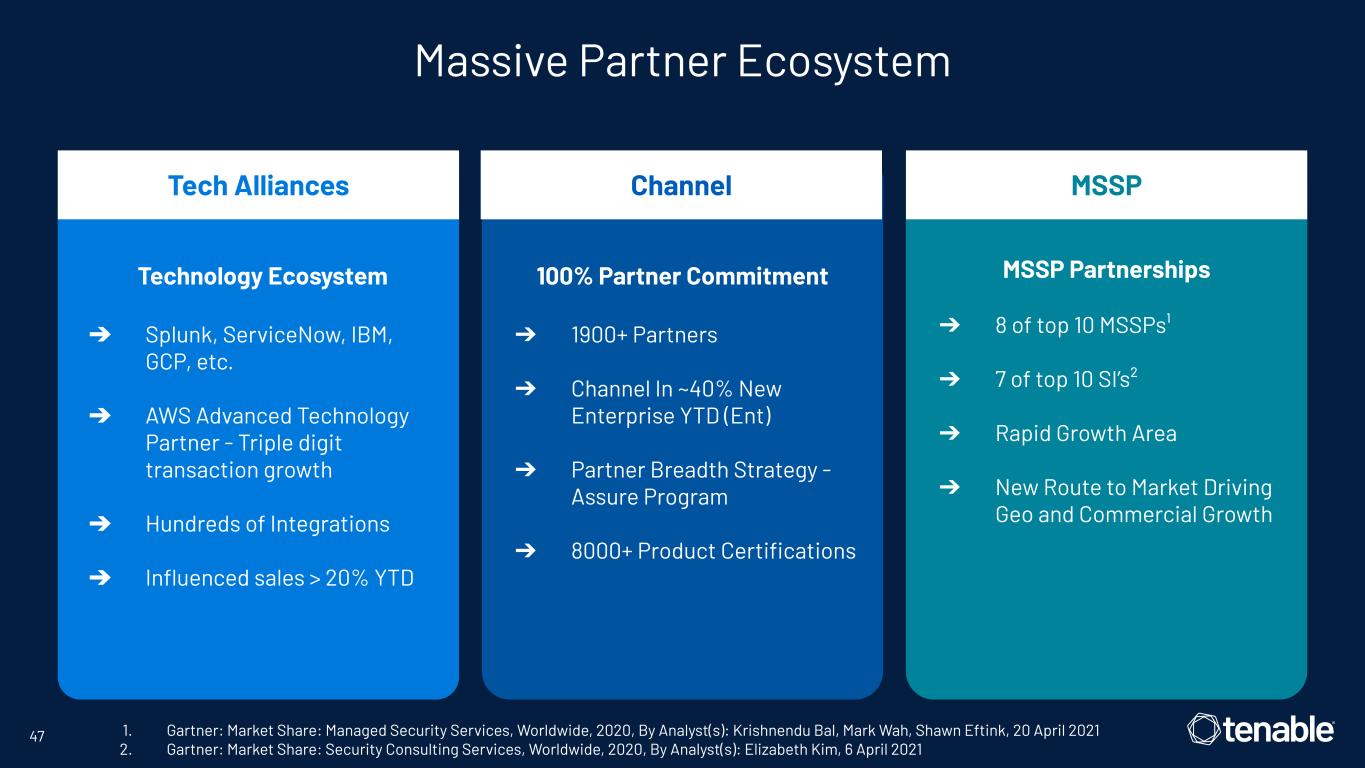

MSSP合作伙伴關係➔8前10名中的7名?➔前10名中的7名SI²➔快速增長領域➔推動地理和商業增長技術生態系統的新市場途徑➔Splunk、ServiceNow、ibm、gcp等。➔AWS高級技術合作夥伴-三位數交易增長➔數百個集成➔影響銷售額超過20%年初100%合作伙伴承諾➔1900+合作伙伴➔渠道約40%新企業年初(企業)➔合作伙伴廣度戰略-保證計劃➔8000+產品認證Shawn Eftink,2021年4月20日2.Gartner:市場份額:安全諮詢服務,全球,2020年,分析師:Elizabeth Kim,2021年4月6日

首次公開募股48年來的關鍵里程碑戴夫·費林加全球銷售高級副總裁

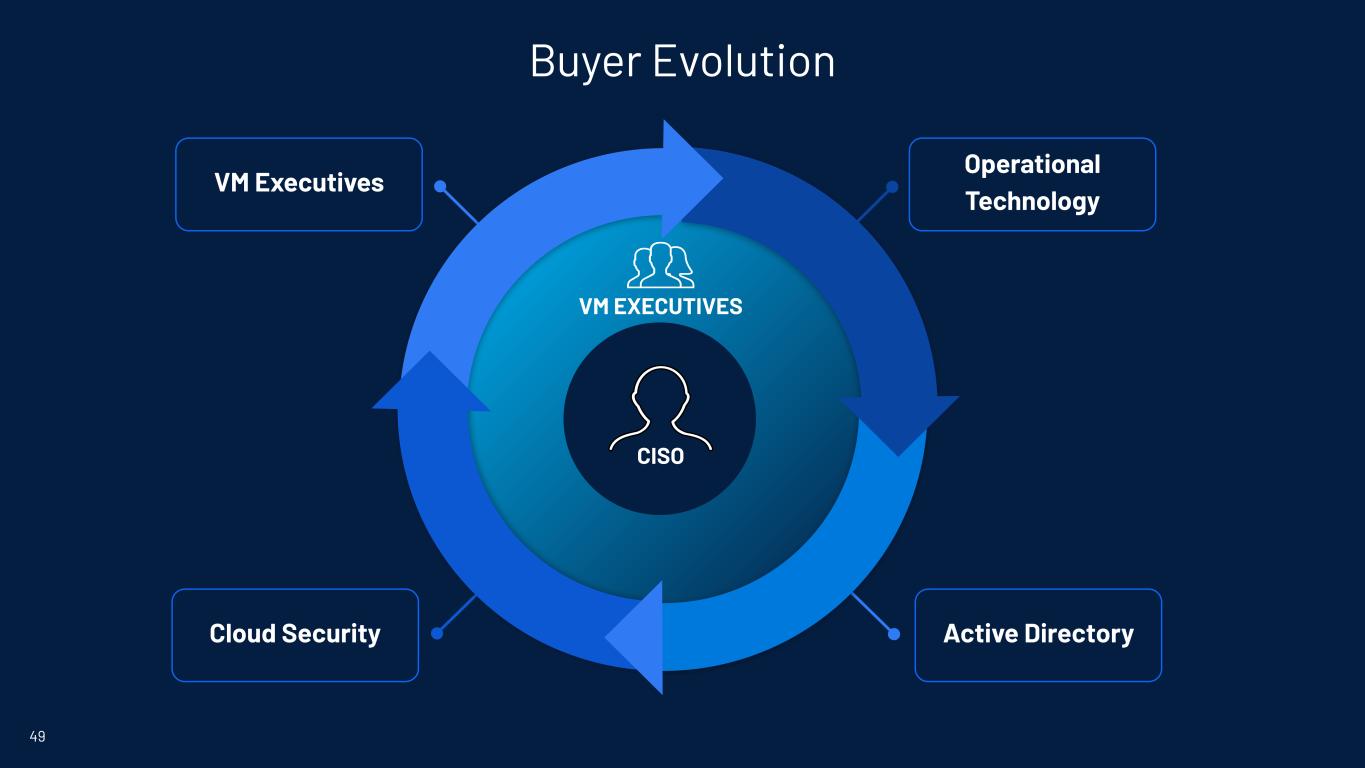

虛擬機高管買家發展CISO虛擬機高管運營技術靈動總監雲安全49

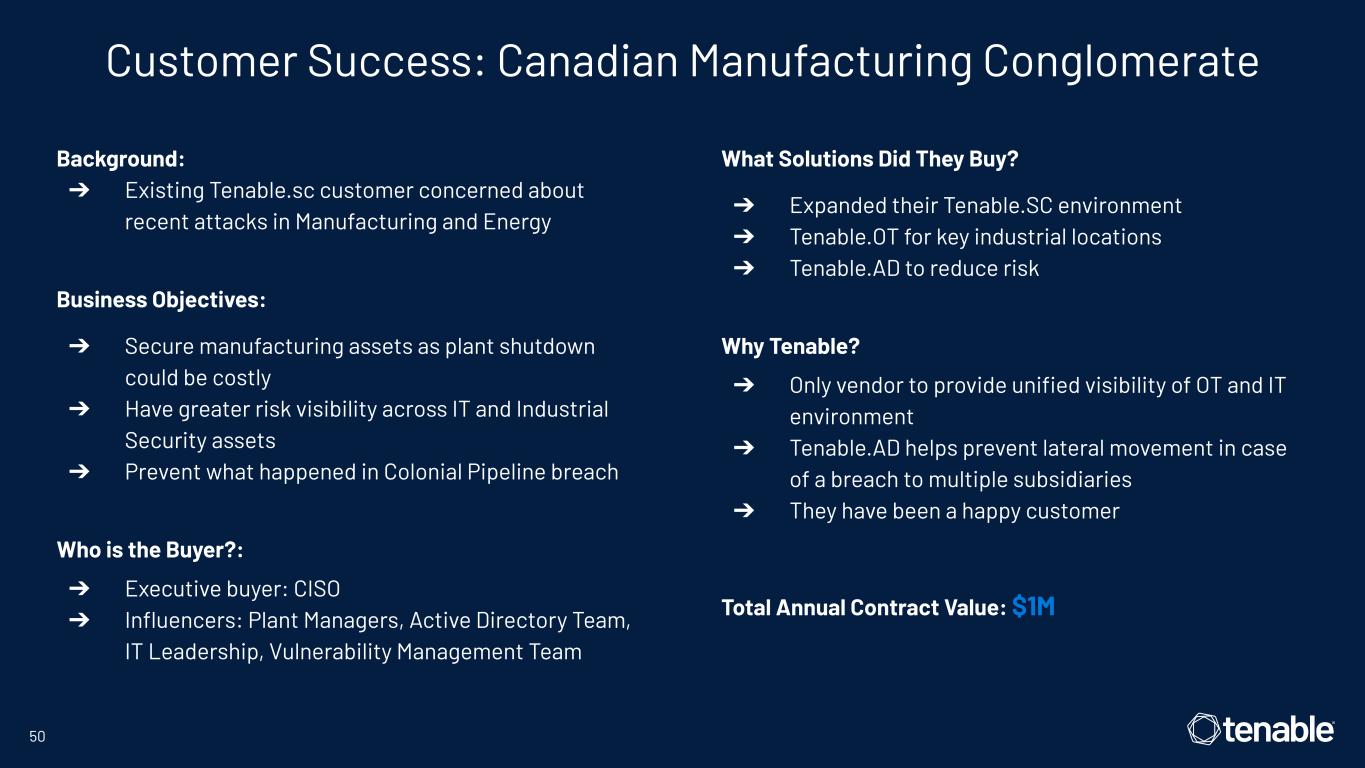

客户成功:加拿大製造業集團購買了哪些解決方案?➔擴大了他們的技術支持範圍。SC環境➔支持。主要工業地點的OT支持➔Tenable.AD降低風險為什麼Tenable.AD只有➔供應商提供OT和IT環境的統一可見性➔支持。AD幫助防止在多個子公司被破壞的情況下橫向移動➔他們一直是令人滿意的客户年度合同值:100萬美元背景:➔Existing Tenable.sc客户關注最近製造和能源方面的攻擊業務目標:➔將製造資產保護為安全安全資產➔防止殖民地管道泄露事件誰是買家?:➔高管買家:CISO➔影響者:工廠經理,Active Directory團隊、IT領導層、漏洞管理團隊50

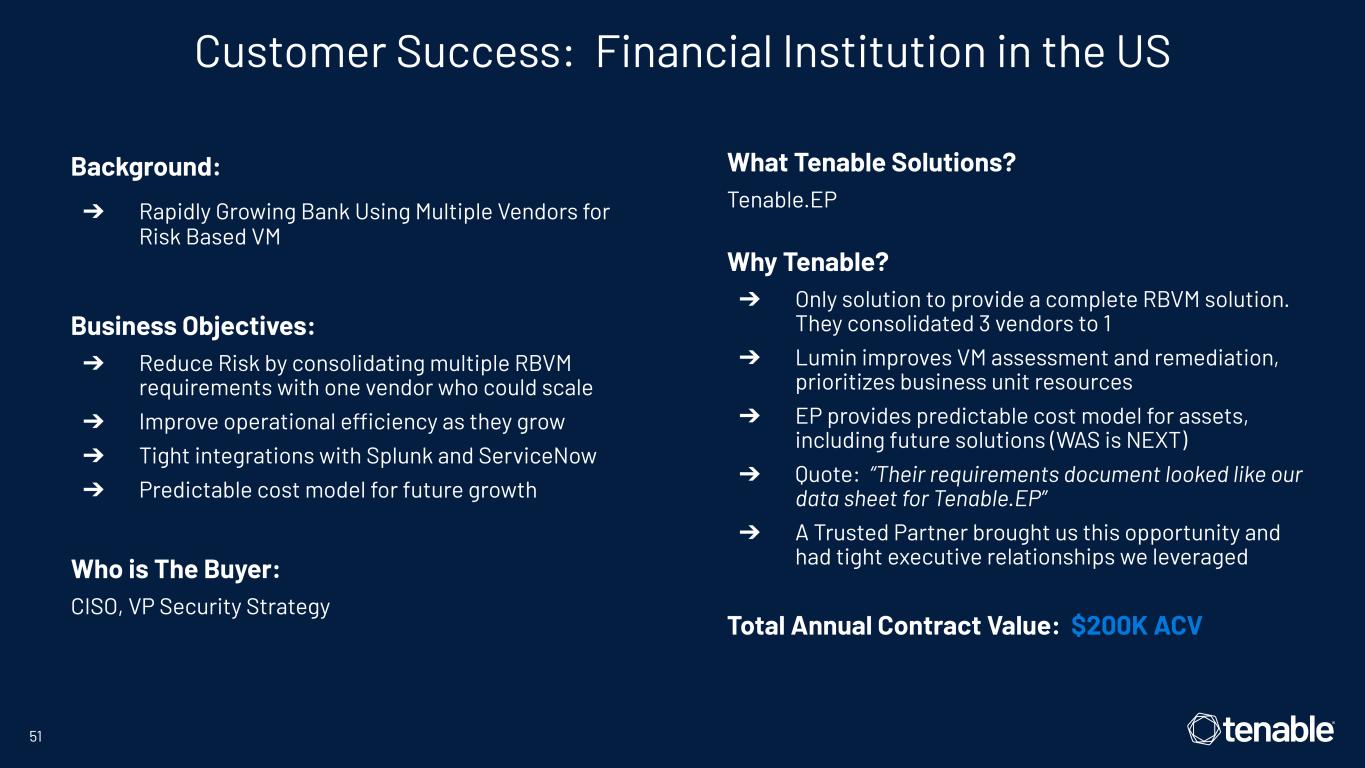

客户成功:美國背景下的金融機構:➔快速增長的銀行使用多個供應商進行基於風險的虛擬機業務目標:➔通過將多個RBVM需求整合到一個可以擴展➔的供應商來降低風險➔在發展過程中提高運營效率與Splunk和服務緊密集成現在➔針對未來增長的可預測成本模型誰是買家:CISO,副總裁安全戰略哪些使能解決方案?Tenable.EP為什麼啟用Tenable?僅➔解決方案可提供完整的RBVM解決方案。他們將3個供應商整合為1個➔Lumin改進了虛擬機評估和補救,確定了業務部門資源的優先順序➔EP為資產提供了可預測的成本模型,包括未來的解決方案(WAS是下一個)➔報價:“他們的需求文檔看起來像我們的租賃數據表。EP”➔一個值得信賴的合作伙伴為我們帶來了這個機會,並與我們建立了緊密的執行關係,我們利用的年度合同總價值:20萬美元ACV 51

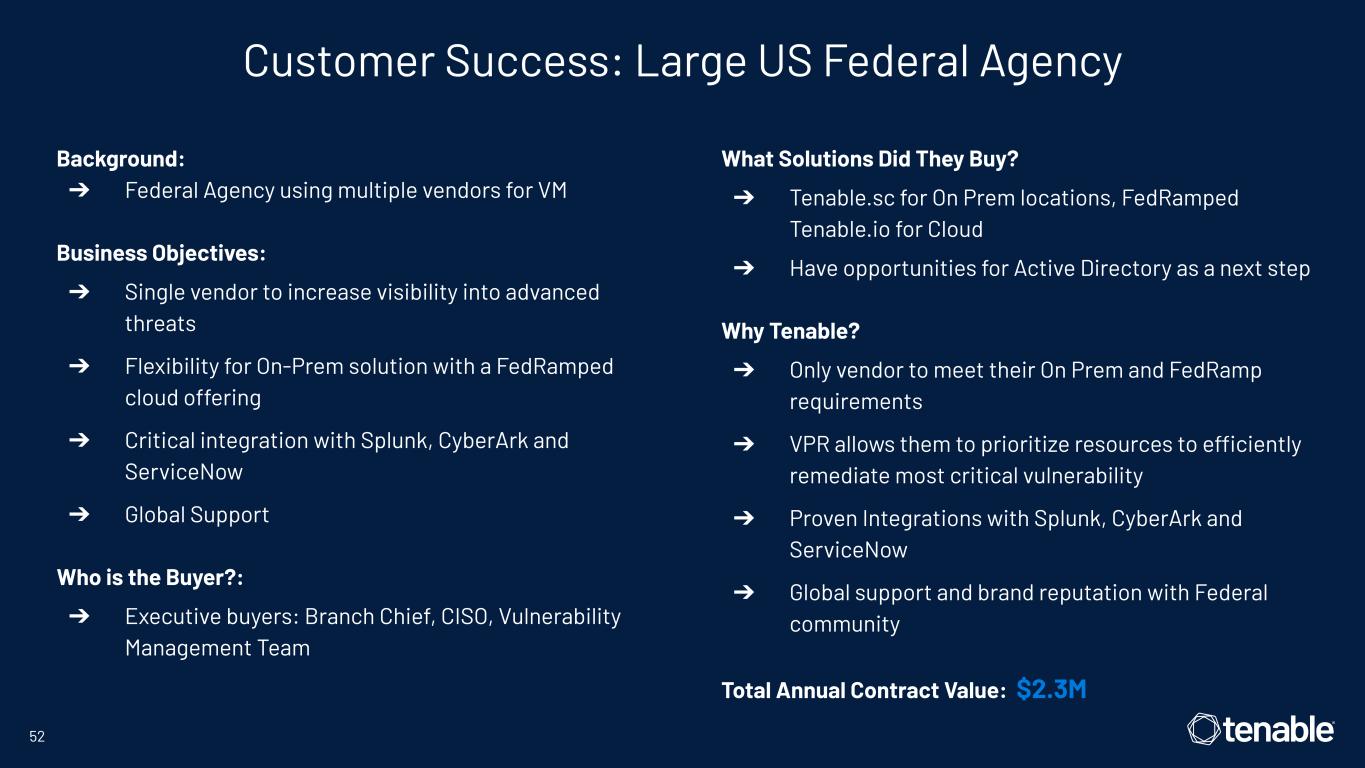

背景:➔聯邦機構將多個供應商用於虛擬機業務目標:➔單一供應商提高對高級威脅的可見性➔通過FedRamed雲提供➔與Splunk、CyberArk和服務的關鍵集成實現現場解決方案的靈活性現在➔全球支持誰是買方?:➔高管買方:CISO首席執行官,漏洞管理團隊客户成功:大型美國聯邦機構他們購買了什麼解決方案?➔Tenable.sc面向雲➔的FedRamping Tenable.io有機會將活動目錄作為下一步行動為什麼只有➔供應商才能滿足其本地和FedRAMP要求➔vpr使他們能夠優先安排資源以高效修復最嚴重的漏洞➔經驗證的與Splunk、CyberArk和服務的集成現在聯邦社區的➔全球支持和品牌聲譽年度合同總價值:230萬美元52

為什麼我們對產品創新深化戰略合作伙伴關係的擴展感到興奮Salesforce/Global Reach 53

2021年12月財務概覽與展望

IPO以來30%的關鍵里程碑55斯蒂芬·文茨(Stephen Vintz)首席財務官

30%過去、現在和未來處於持續20%以上的良好地位長期增長和業務模式利用不斷髮展的產品組合來應對風險敞口中的高增長機會解決方案實現了10多億美元的收入,作為一家上市公司,在13個季度內實現了50+56的規則,確立了自己在傳統虛擬機領域的領先地位

30%提供我們進展信息的頂線指標以美元為基礎的淨擴張率為什麼?:利用客户基礎新企業和六位數客户為什麼?:企業規模計算當前賬單為什麼?:領先指標57

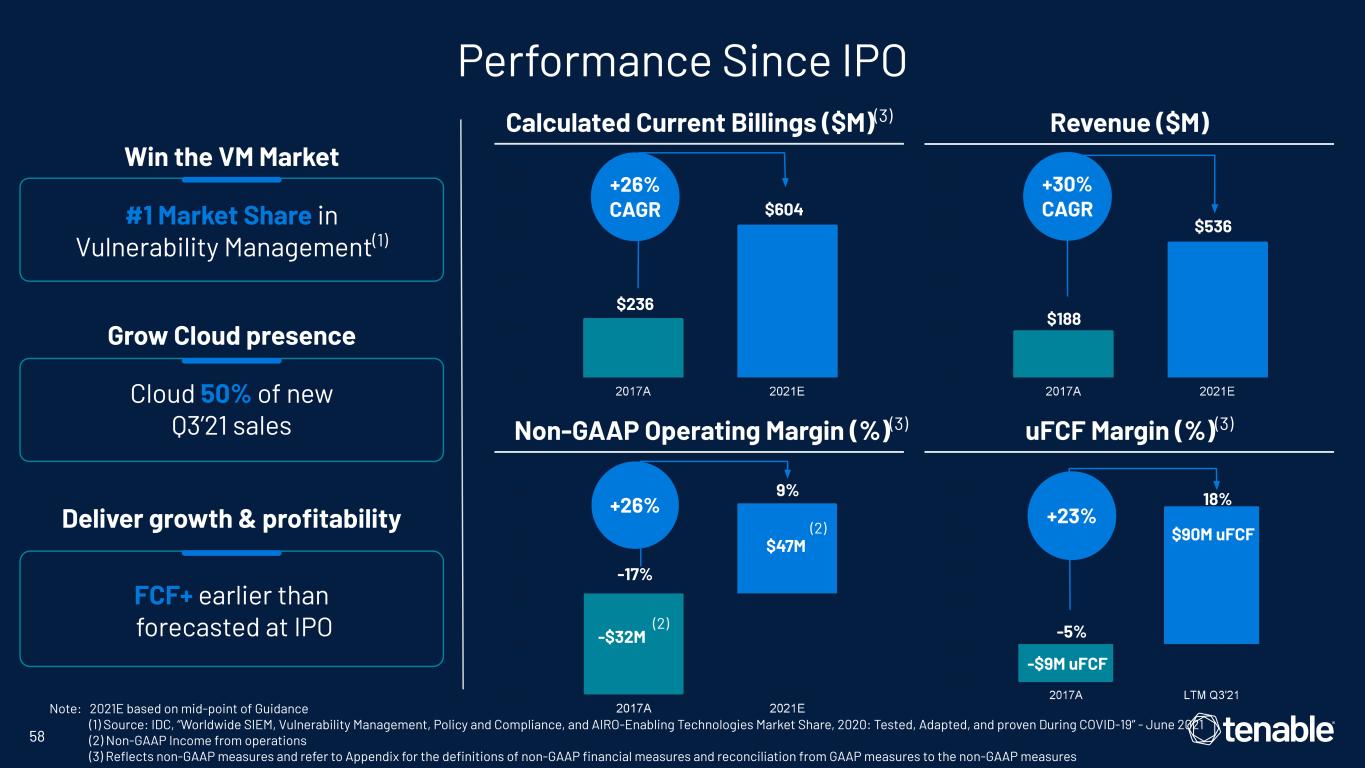

IPO以來30%的業績注:2021e基於指導中點(1)來源:IDC,“Worldwide SIEM,Vulnerability Management,Policy and Compliance,and Airo-Enabling Technologies Market Share,2020:Testing,Adapted,並在2021年6月期間得到證實“(2)運營中的非公認會計準則收入(3)反映非公認會計準則衡量標準,有關非公認會計準則財務衡量指標的定義以及從公認會計原則衡量標準到非公認會計原則衡量標準的對賬,請參閲附錄。uFCF利潤率(%)(3)計算出的當前賬單(百萬美元)(3)+23%+26%CAGR$236$604-5%贏得虛擬機市場雲在漏洞管理領域新的第1季度銷售額的50%市場份額(1)擴大雲業務提供增長和盈利能力FCF+早於IPO預測收入(M美元)+30%CAGR$188$536非GAAP運營利潤率(%)(3)18%-17%9%+26%$4700萬美元$9000萬uFCF 58(2)-$3200萬(2)-$900萬uFCF

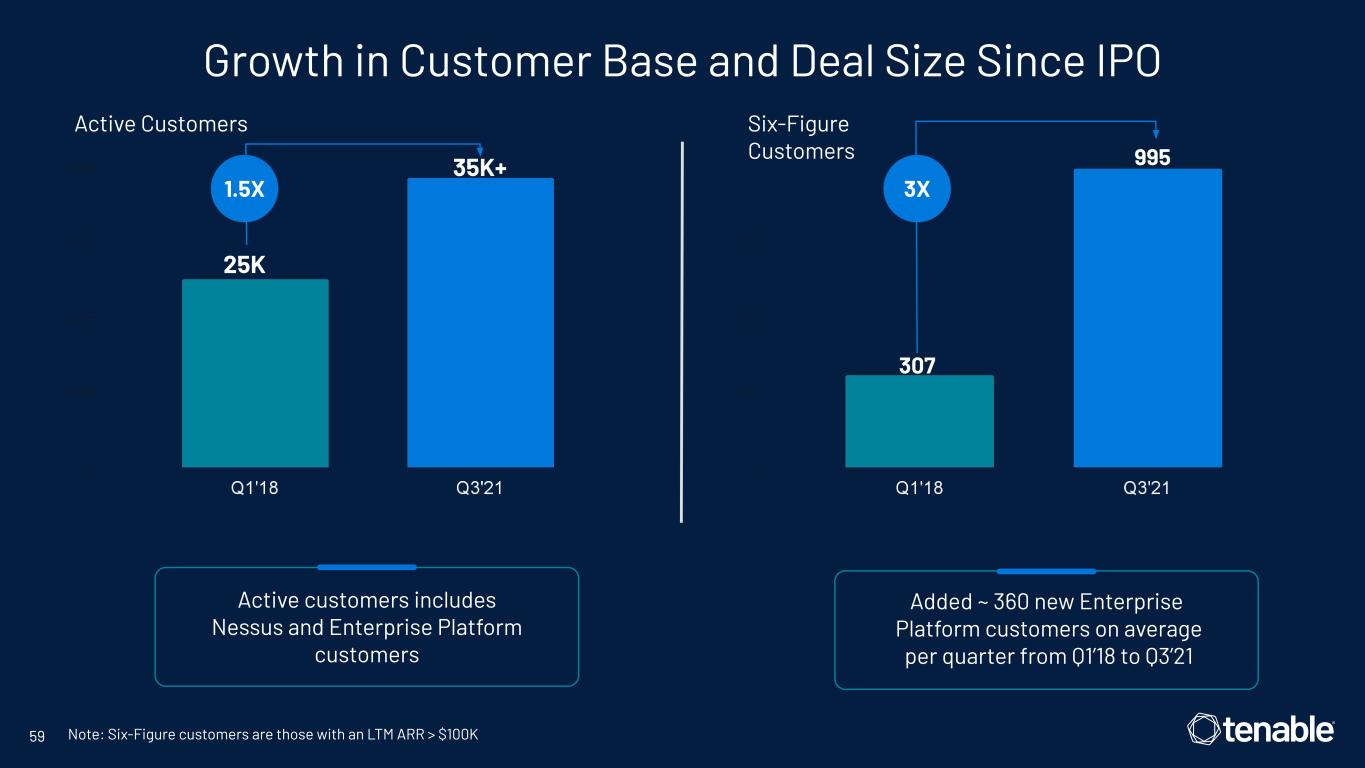

自IPO以來客户羣和交易規模增長30%注:六位數客户是指LTM ARR>100K 25K 307995的客户包括Nessus和Enterprise Platform客户從18年第一季度到第三季度平均每季度增加約360個新的Enterprise Platform客户1.5x 35K+活躍客户59個六位數客户3倍

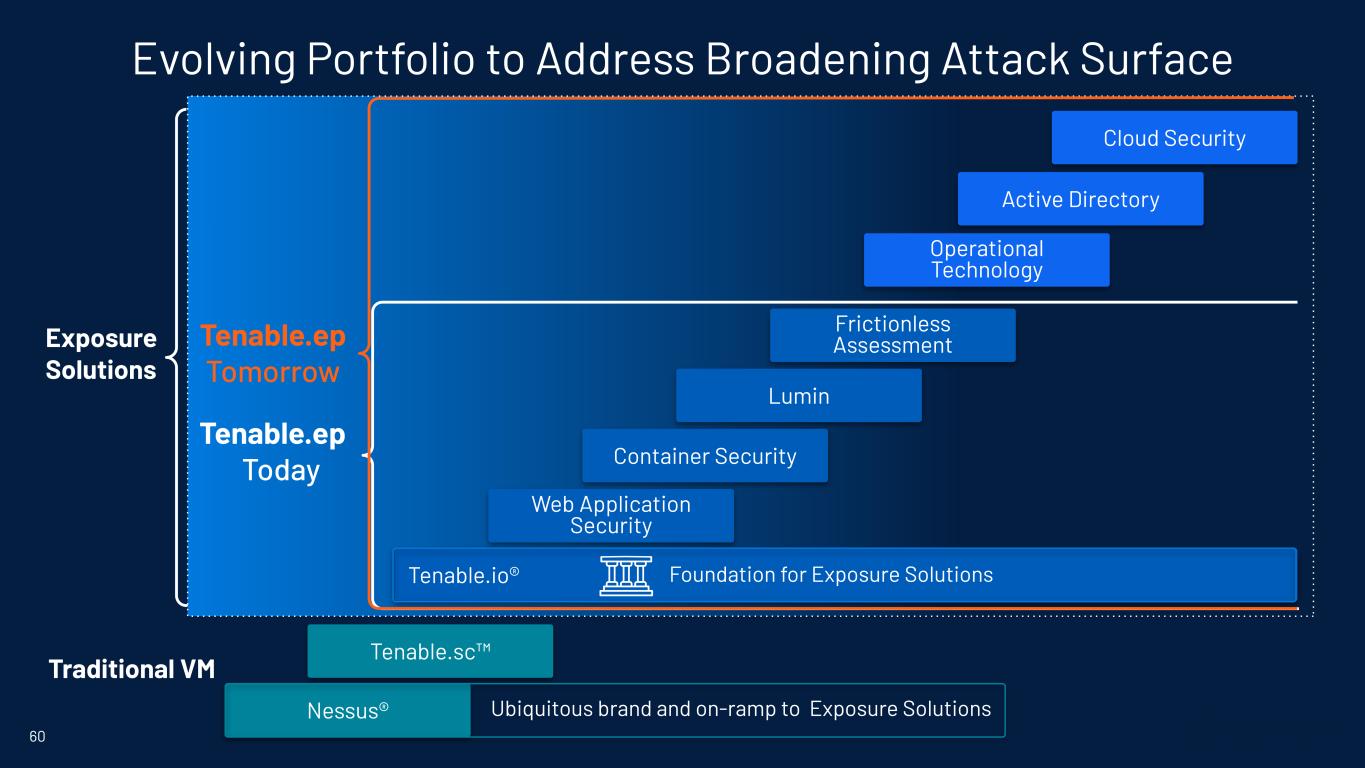

30%運營技術Active Directory雲安全暴露解決方案Tenable.ep未來發展產品組合,以解決不斷擴大的攻擊面傳統VM Nessus®Tenable.sc™安全容器安全容器安全流明無摩擦評估Tenable.ep目前60個無處不在的品牌和暴露解決方案基金會暴露解決方案的入口點

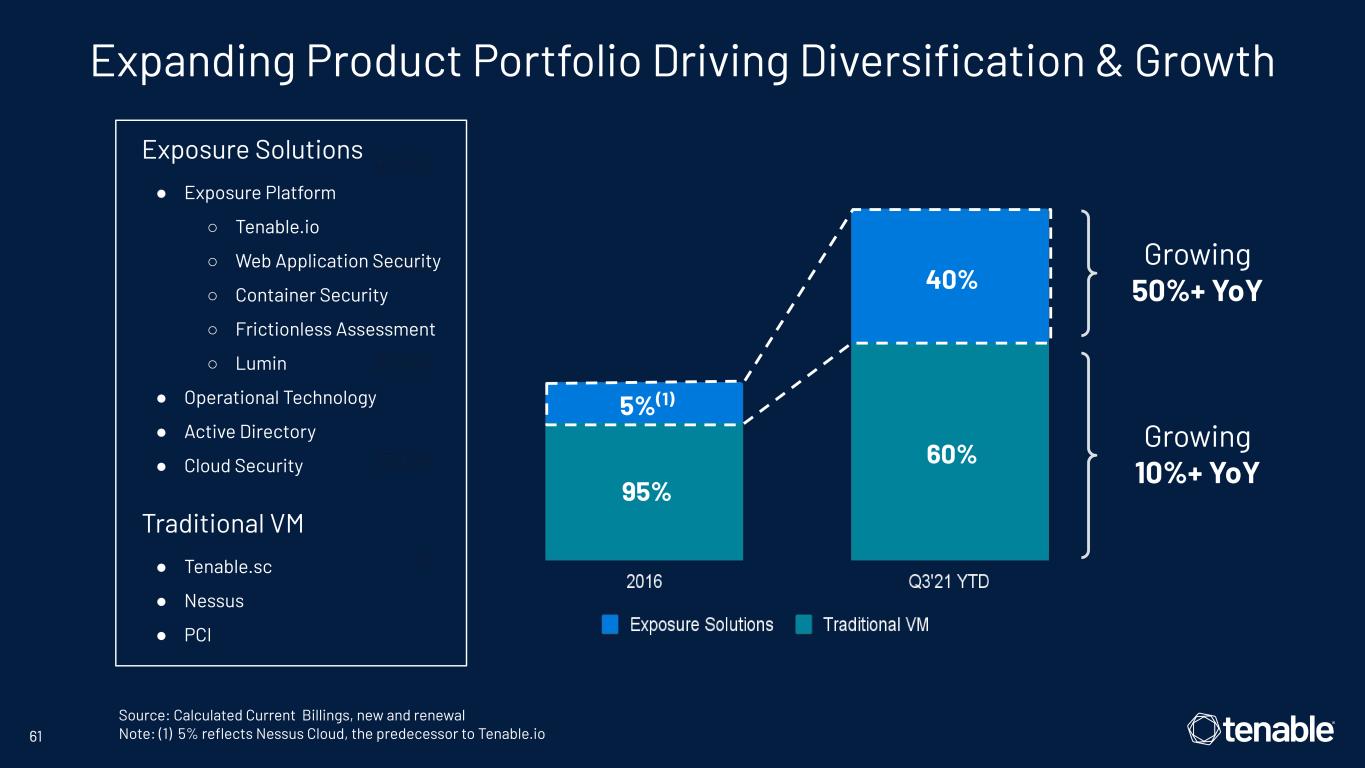

30%擴展產品組合推動多樣化和增長來源:計算的當前賬單、新的和續訂注意:(1)5%反映了Tessus Cloud,Tenable.io Exposure Solutions Exposure Platform 0 Tenable.io 0 Web Application Security 0 Container Security 0無摩擦評估0 Lumin Operational Technology Active Directory Cloud Security傳統VM Tenablable。sc Nessus PCI增長10%+YoY 615%(1)40%95%60%增長50%+YoY

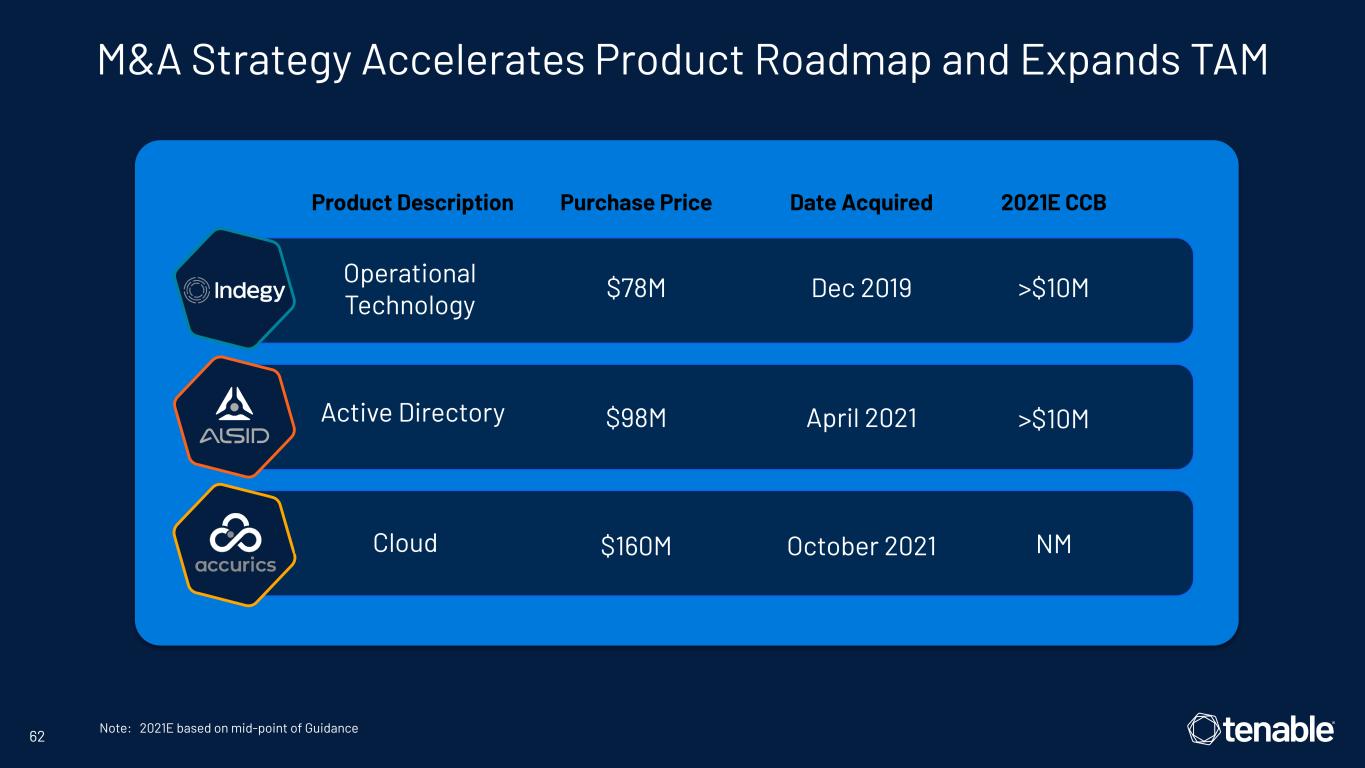

30%62併購戰略加速產品路線圖並擴大TAM採購價格7800萬美元9800萬美元1.6億美元收購日期2019年4月2021年10月>1000萬美元>1000萬NM 2021e CCB產品描述運營技術Active Directory雲注意:2021e基於指導中點

30%增長戰略63擴展與現有客户的關係投資於銷售能力,包括國際領先和擴大風險敞口平臺併購

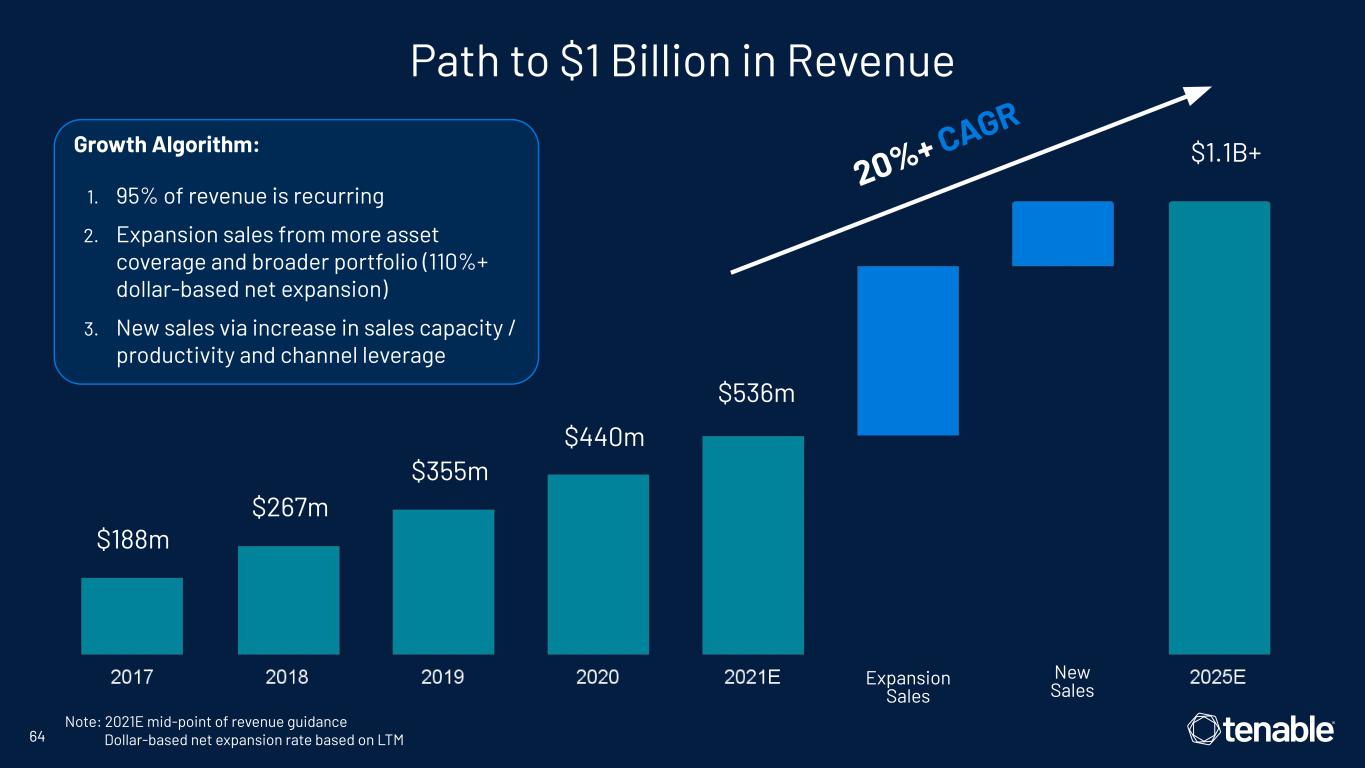

30%路徑達到10億美元收入11億美元+20%+CAGR注:2021e收入指引中值基於美元的淨增長率基於LTM擴展銷售額新銷售額1.88億美元2.67億美元3.55億美元4.4億美元5.36億美元64增長算法:1.95%的收入是經常性的2.更多資產覆蓋和更廣泛的投資組合的擴大銷售(110%+基於美元的淨擴展)3.通過提高銷售能力/生產力和渠道槓桿進行新銷售

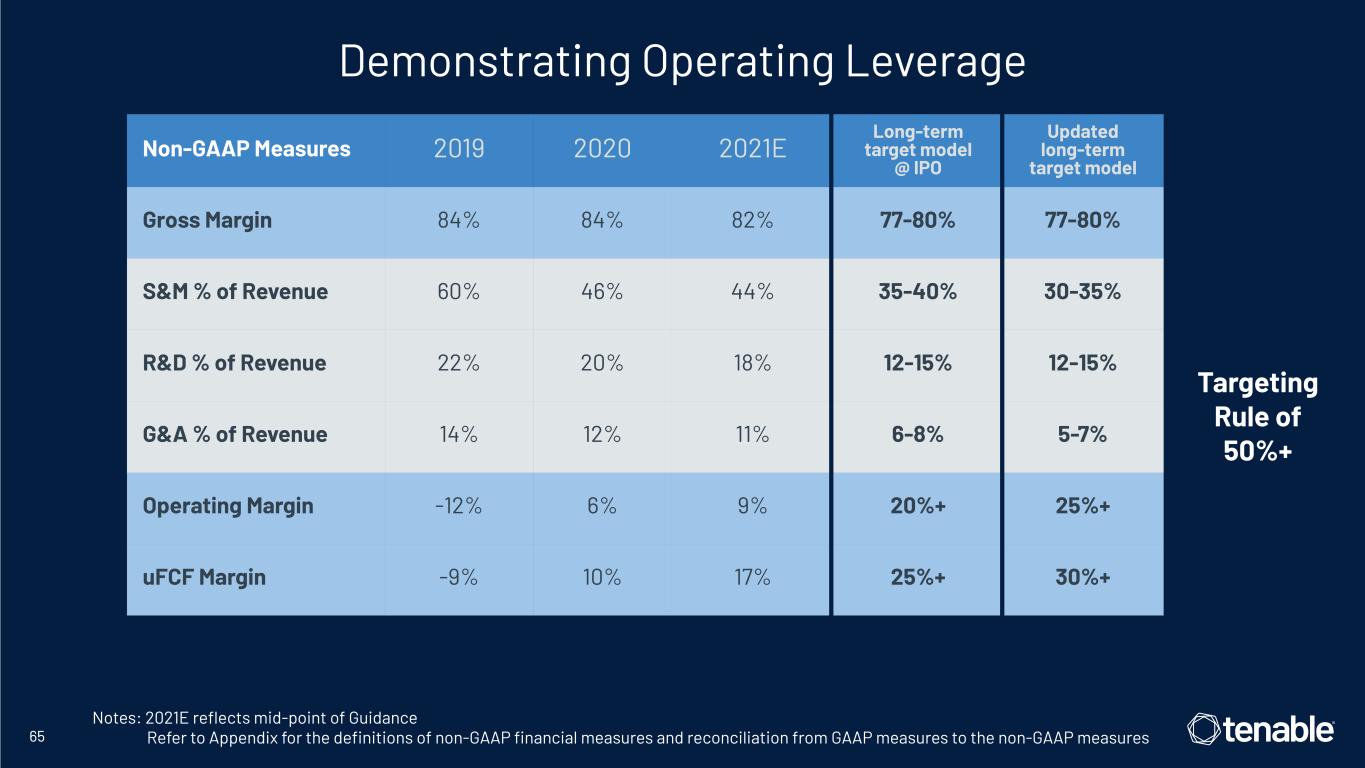

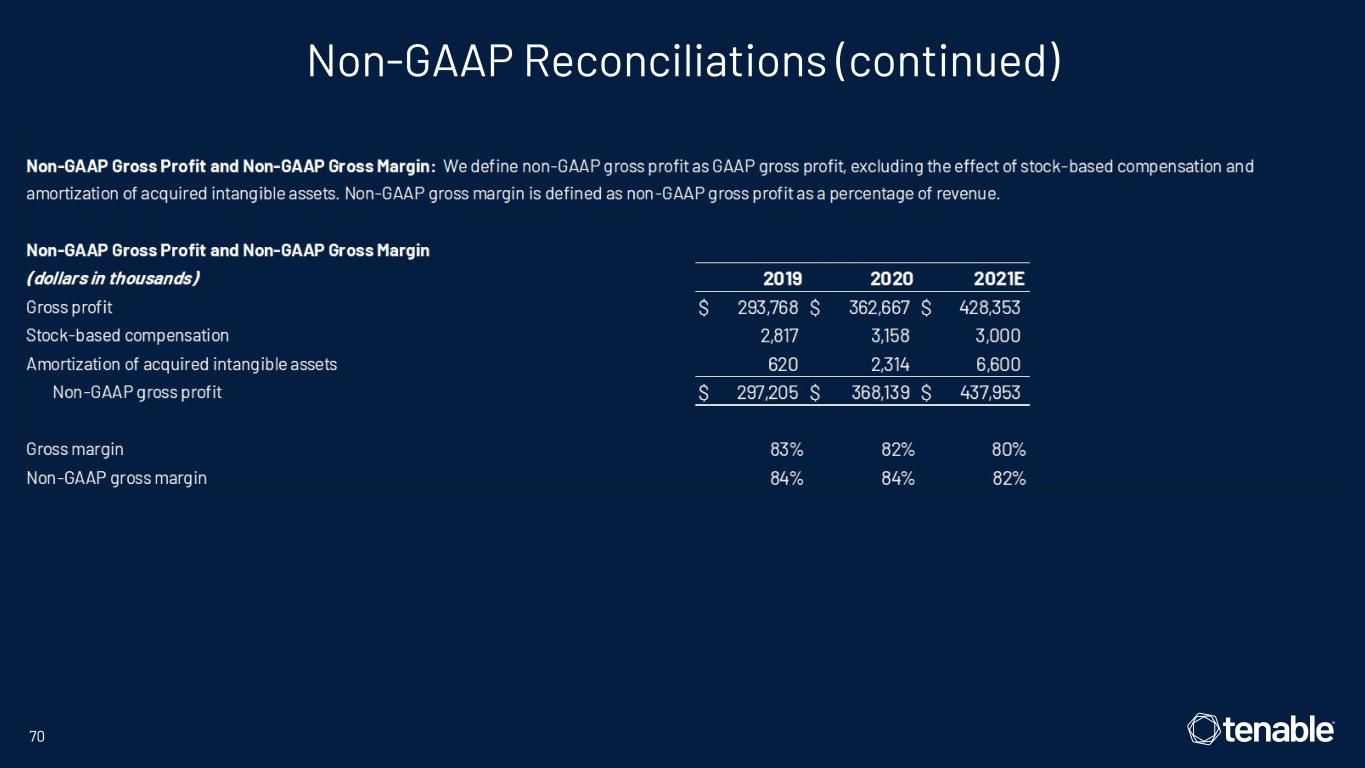

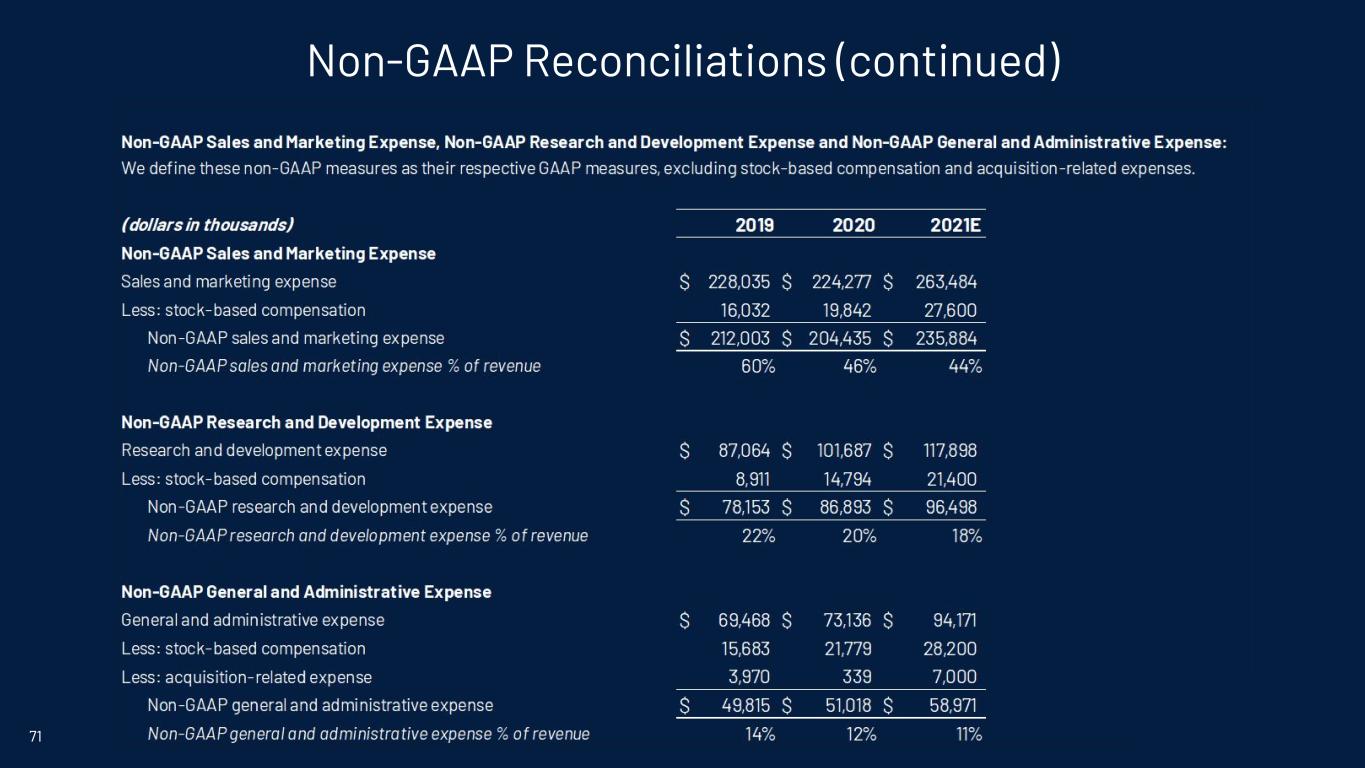

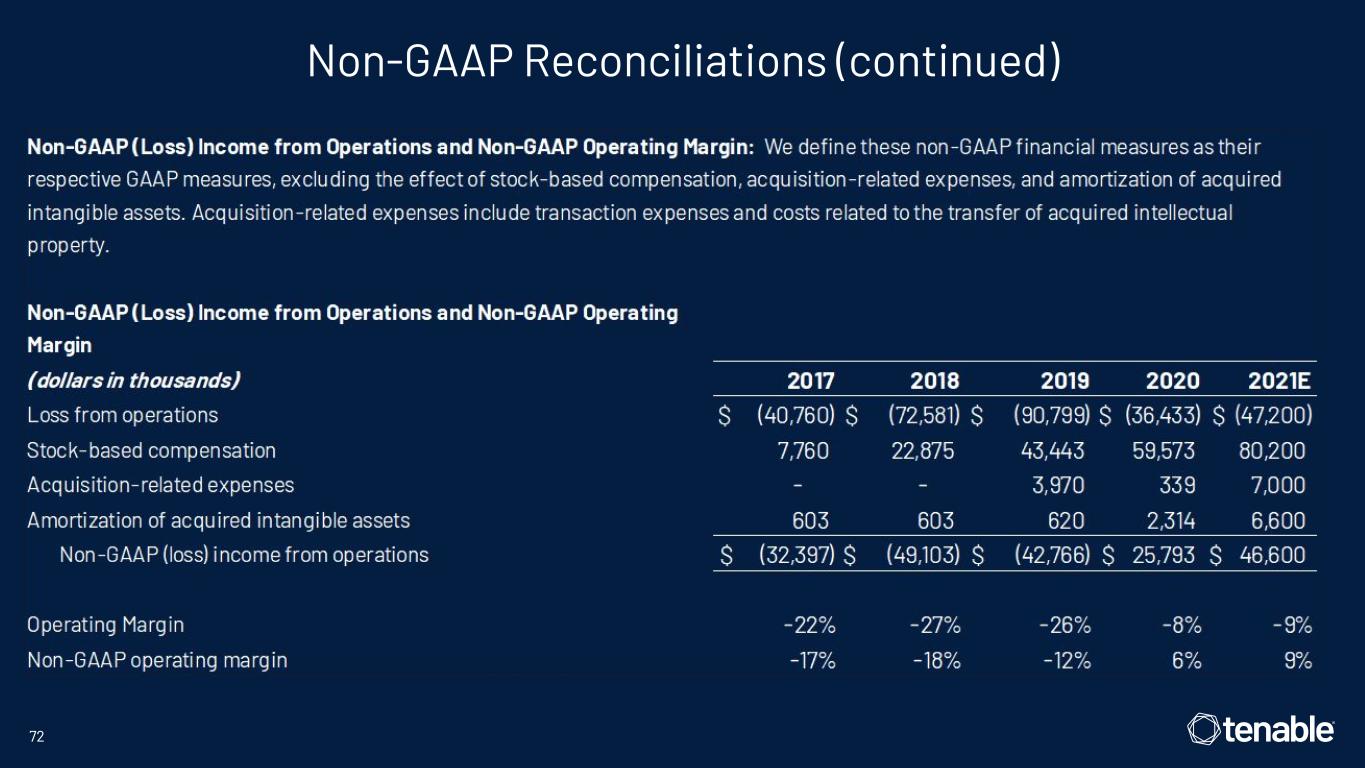

30%展示經營槓桿非GAAP措施2019 2020 2021e長期目標模型@IPO更新的長期目標模型毛利率84%82%77-80%77-80%S&M%收入60%46%44%35-40%30-35%研發收入22%20%18%12-15%12-15%G&A%收入14%12%11%6-8%5-7%營業利潤率-12%6%9%10%17%25%+30%+注:2021E反映指導中點有關非GAAP財務指標的定義以及從GAAP指標到非GAAP指標的調整65 50%+的目標規則請參閲附錄

30%-20%以上的增長在通往10億美元風險敞口的道路上,解決方案利用可觀的客户基礎和全球分銷能力創造了擴張性的TAM(摘要66中的目標規則為50%+)

30%附錄67

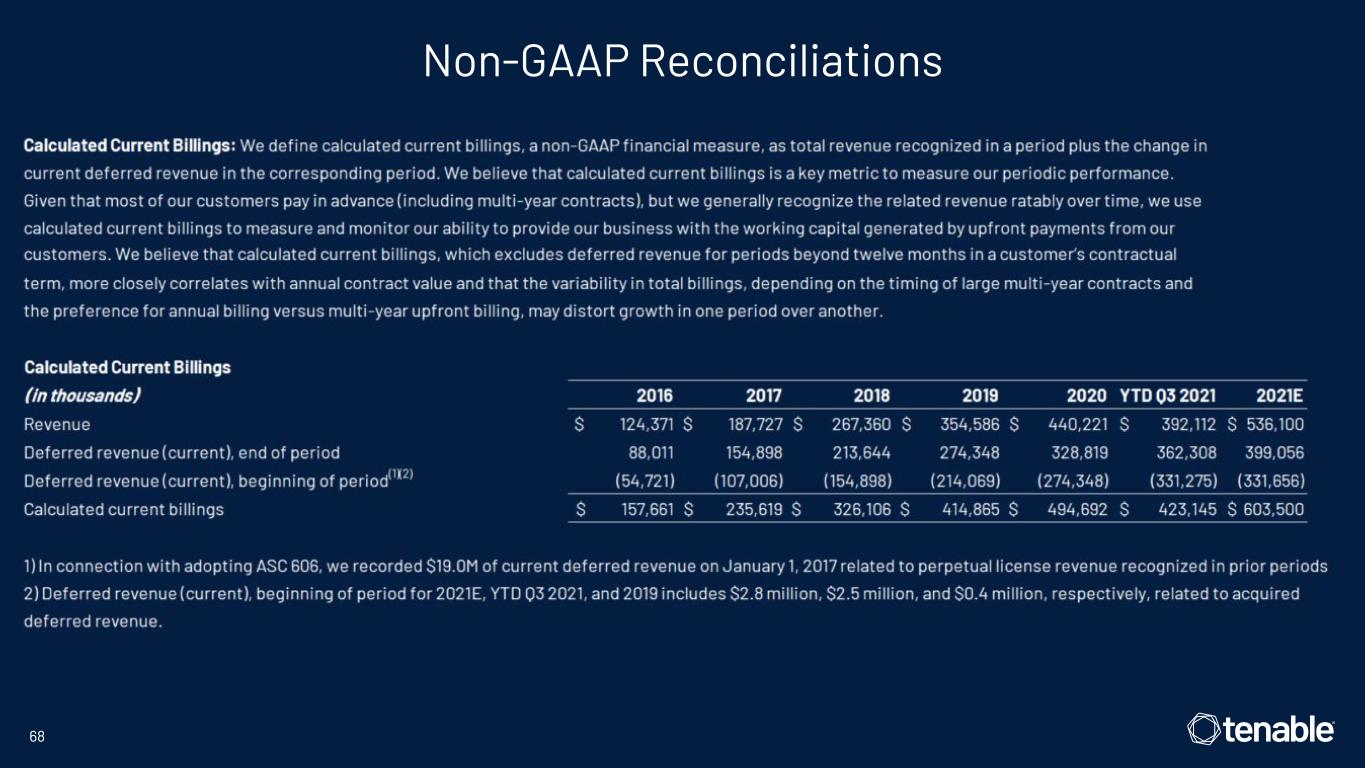

30%非GAAP調整68

30%非GAAP調整(續)69

30%非GAAP調整(續)70

30%非GAAP調整(續)71

30%非GAAP調整(續)72