IronNetネットワークセキュリティプラットフォーム評価:

先進的な集団ネットワーク防御を提供する

プロデューサー.プロデューサー

エドワード·アモロソ博士

TAG Cyber LLC CEO

傑出した研究ニューヨーク大学教授

メール:eamoroso@tag-Cyber.com

バージョン1.0

二零二年二月十二日[1]

要約.要約

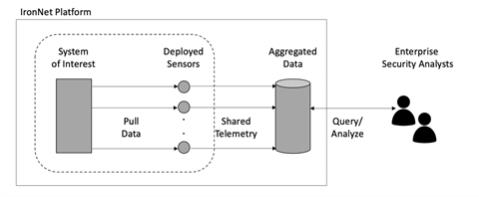

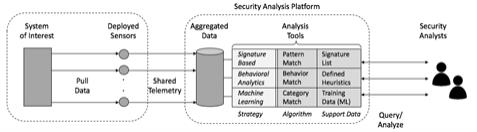

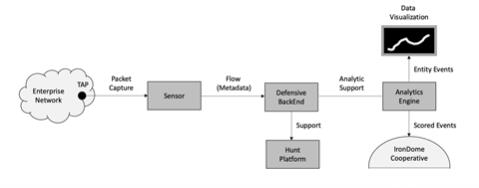

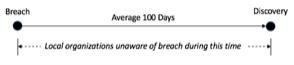

Tag Cyberが独立した評価を提供する1IronNetネットワークセキュリティプラットフォームと関連する解決策は、企業に先進的な集団防御保護を提供する。評価には,IronNetが解決したネットワーク脅威の記述,IronNetビジネス製品の概要,類似セキュリティ解決策との比較,IronNet手法,特にその集合ドーム概念をどのように最も有効に利用するかの分析がある

重要な要素

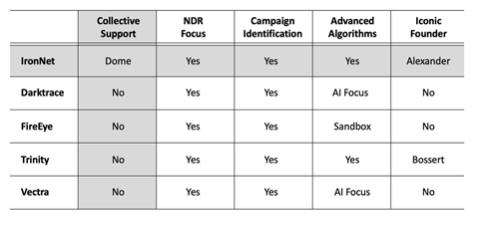

| • | IronNetは,現代企業セキュリティのますます増加している側面であるネットワーク検出と応答(NDR)カテゴリで競争を展開しているが,主要な競争相手も含まれている |

| • | IronNet独自の価値主張優位と明らかな競争優位は,鉄ドーム概念に基づく集団防御概念である |

| • | IronNet連席最高経営責任者キース·アレクサンダー将軍は、大手企業や政府のバイヤーと関係を築く優れた業務発展資源である |

カタログ

序言:序言

第1部:集団ネットワーク防御 を知る

1.1集団ネットワーク防御への移行

1.2集団防衛における政府の役割

1.3インフラストラクチャが直面するネットワークの脅威

1.4悪意のある脅威行為者

第2部:IronNetネットワークセキュリティの概要

| 1 | Tag CyberはEdward Amoroso博士によって2016年に創設され,ネットワークセキュリティチームに世界的な研究やコンサルティングサービスを提供し,先進的な市場報告を提供している.TAG Cyberの目標は,ビジネスセキュリティサプライヤーと企業事業者とのコミュニケーションギャップを埋めることである.Tag Cyberの知見は,専門家のオンデマンド研究を支援する革新的オンラインポータルサイト によって提供される |

著作権所有権ラベルbr}Cyber LLC

2021年2月13日

1ページ目、全18ページ